top of page

ADMINISTRACIÓN

DE REDES

ASIR

Ⓜ️ ENLACES INTERNOS

🌐 ENLACES EXTERNOS

📝 APUNTES

🟦 T5 Sistemas Numéricos

🟦 T6 Capa de Enlace de Datos

🟦 T7 Switching Ethernet

🟦 T8 Capa de Red

🟦 T9 Resolución de Dirección

🟦 T10 Configuración de Router

🟦 T11 Asignar Direcciones IPv4

🟦 T12 Asignar Direcciones IPv6

🟦 T13 ICMP (ping)

🟦 T14 Capa de Transporte

🟦 T15 Capa de Aplicación

🟦 T16 Seguridad en la Red

🟦 T17 Crear una Red Pequeña

👨💻 Prácticas

LEYENDA DE COLORES

▉ BLANCO Archivos / Encabezados / Palabras destacadas / Output resultante de un comando

▉ [PARÉNTESIS] [Parámetros a introducir en una línea de comandos]

▉ GRIS Introducciones / Aclaraciones / Texto explicativo

▉ VERDE *

▉ VERDE PÁLIDO *

▉ AZUL *

▉ AZUL CLARO *

▉ ROSA *

▉ ROJO *

▉ NARANJA *

▉ AMARILLO *

T1

🟦 ADMIN. de REDES TEMA 1 - REDES EN LA ACTUALIDAD

CONCEPTOS BÁSICOS:

HOSTS (Anfitrión - Equipo): Todas las computadoras que están conectadas a una red y participan directamente en la comunicación de la red se clasifican como hosts. Los hosts se pueden llamar dispositivos finales. Algunos hosts también se llaman clientes. Sin embargo, el término hosts se refiere específicamente a los dispositivos de la red a los que se asigna un número para fines de comunicación (IP).

IP (Internet Protocol): Este número identifica el host dentro de una red determinada. Este número se denomina dirección de protocolo de Internet (IP). Una dirección IP identifica el host y la red a la que está conectado el host. Por defecto, el número IP de un host en una red local (LAN) suele empezar por 192.168.1.??, aunque esto variará en función de la máscara de subred (más adelante).

CLIENT (Cliente): Un cliente es un HOST de la red que puede ejecutar software que preste un servicio determinado. Por ejemplo, un usuario puede consultar el correo electrónico y ver una página web mientras envía mensajes instantáneos y escucha una transmisión de audio.

SERVER (Servidor): Es el HOST que ejecuta y ofrece los diferentes servicios que se pueden prestar en una red o en Internet. Usualmente los servidores se dedican a una tarea o servicio en exclusiva (servidor dedicado)

3 TIPOS COMUNES DE SOFTWARE DE SERVIDOR:

Correo Electrónico: El servidor de correo electrónico ejecuta el software del servidor de correo electrónico. Los clientes puede usar software específico como Microsoft Outlook, para acceder al correo electrónico en el servidor (en este caso de Microsoft).

Páginas web: El servidor web ejecuta software de servidor web. Los clientes utilizan software de navegador, como Windows Internet Explorar, para acceder a páginas web de un servidor.

Archivos: El servidor de archivo almacena archivos de usuario y empresariales en una ubicación central. Los dispositivos cliente acceden a estos archivos con software cliente como Explorador de archivos de Windows.

ENTRE PARES:

El software de cliente y servidor generalmente se ejecuta en computadoras separadas, pero también es posible usar una computadora para ambos roles al mismo tiempo. En pequeñas empresas y hogares, muchas PC funcionan como servidores y clientes en la red. Este tipo de red se denomina RED ENTRE PARES.

Ventajas:

- Fácil de configurar

- Menor coste

- Útil para tareas sencillas (trasferencia de archivos y uso de impresoras)

Desventajas:

- Administración NO centralizada

- Menor seguridad

- No son escalables

- Todos los dispositivos pueden funcionar como clientes y como servidores, lo que puede ralentizar el rendimiento

DISPOSITIVOS FINALES (End-Points):

Son aquellos dispositivos que utilizan las personas (ordenadores, tablets, teléfonos móviles...). Cada dispositivo final tiene asignada una Dirección IP dentro de la red que permite identificarlo.

TIPOS DE DISPOSITIVOS FINALES:

-

Ordenador Personal

-

Impresora

-

Teléfono IP

-

Tableta o teléfono móvil

-

Punto final de TelePresence

DISPOSITIVOS INTERMEDIARIOS (Intermediate Devices):

Son aquellos que conectan los dispositivos finales individuales a la red. Pueden conectar múltiples redes individuales para formar una red interna. Proporcionan conectividad y garantizan el flujo de datos en toda la red. Utilizan la dirección del dispositivofinal de destino, junto con la información sobre las interconexiones de la red, para determinar la ruta que los mensajes deben tomar a través de la red.

TIPOS DE DISPOSITIVOS INTERMEDIARIOS (realizan la función de REPETIDOR):

-

Router

-

Router Inalámbrico

-

Switch LAN

-

Switch Multicapa

-

Dispositivos de FIREWALL

Un dispositivo de red intermediario puede admitir algunas de estas funciones o todas ellas:

- Regenerar y retransmitir señales de comunicación

- Conservar información acerca de las rutas que existen a través de la red y de internetwork

- Notificar a otros dispositivos los errores y las fallas de comunicación

- Dirigir los datos a lo largo de rutas alternativas cuando hay una falla en el enlace

- Clasificar y dirigir mensajes de acuerdo a las prioridades

- Permitir o denegar el flujo de datos de acuerdo a los parámetros de seguridad

MEDIOS DE RED:

La comunicación se transmite a través de una red en los medios. El medio proporciona el canal por el cual viaja el mensaje desde el origen hasta el destino. Las redes modernas utilizan principalmente tres tipos de medios para interconectar dispositivos, como se muestra:

-

Hilos metálicos dentro de cables (cobre): Los datos se codifican en impulsos eléctricos.

-

Fibras de vidrio o plástico (fibra óptica): Los datos se codifican como pulsos de luz.

-

Transmisión inalámbrica (WIFI - WISP): Los datos se codifican a través de la modulación de frecuencias específicas de ondas electromagnéticas.

-

* Cable de Consola (Cisco) * Utilizado para ganar acceso a los dispositivos Cisco con un cable especial que permite configurarlos mediante un CLI (Command Line Interface) específico de Cisco.

MEDIOS DE RED:

-

Medios Inalámbricos o WLAN (Wireless - Local Area Network)

-

Medios LAN (Local Area Network)

-

Medios WAN (Wide Area Network - para conectar redes -LAN o WLAN- distantes)

MEDIOS DE CONEXIÓN:

-

Tarjeta de Interfaz de Red (Network Interface Card - NIC): que conecta físicamente el dispositivo final a la red.

-

Puerto Físico: conector o conexión en un dispositivo de red donde se conectan los medios a un terminal u otro dispositivo.

-

Interfaz: puertos especializados en un dispositivo de red que se conecta a redes individuales (por ejemplo eth0 o Docker0)

-

Interfaces de Red: los puertos de router, 1 al 65.536.

(1 al 1.023 reservados, 1.024 al 49.151 registrados asignados por IANA, 49.152 al 65.535 sin dinámicos/privados)

TIPOS DE REDES:

Las infraestructuras de red pueden variar en gran medida en términos de:

-

Tamaño del área que abarcan

-

Cantidad de usuarios conectados

-

Cantidad y tipos de servicios disponibles

-

Área de responsabilidad

REDES LAN (Local Area Network):

- Abarcan siempre infraestructuras de red en un área geográfica pequeña (un domicilio, una oficina, una universidad...)

- Permite, alta velocidad, bajo retardo y control local (dispositivos finales internos y dispositios intermedios)

- Por lo general son administradas por un única persona u organización. El control administrativo se aplica a nivel de red y rige las políticas de seguridad y control de acceso.

REDES MAN (Metropolitan Area Network):

Cubre una área metropolitana, combinando fibra óptica y WiMAX.

REDES WAN (Wide Area Network):

- Abarcan áreas geográficas extensas (conectan ciudades, países o continentes). Interconectan LANs.

- Generalmente son administradas por proveedores de servicios (SP) o proveedores de servicios de internet (ISP). Varios administradores.

- La velocidad es variables, puede tener una latencia alta entre LANs.

- La conectividad puede ser tanto pública como privada.

REDES VPN (Virtual Private Network):

Normalmente va montada sobre otra red (una WAN o en Internet). Provee seguridad mediante cifrado (IPSec, SSL, SSH...) y permite la conexión remota.

INTERNET:

Es una colección global de redes interconectadas. Internet no pertenece a una persona o grupo, no obstante hay organizaciones que se desarrollan para ayudar a mantener la estructura y la estandarización de los procolos y procesos de Internet. Entre estas organizaciones destacan el IETF o Grupo de Trabajo de Ingeniería de Internet, el ICANN o Corporación de Internet para la Asignación de Nombres y Números y el IAB o Consejo de Arquitectura de Internet, entre otras muchas.

Concepto - INTRANETS:

El término intranet se utiliza para referirse a la conexión privada de LAN y WAN que pertenecen a una organización. Una intranet está diseñada para que solo puedan acceder a ella los miembros y empleados de la organización, u otras personas autorizadas.

Concepto - EXTRANETS:

Una extranet al igual que las intranets, pertenece a una organización, pero está diseñada para dar acceso a ciertos datos o servicios a personas ajenas a la organización a quienes no se les quiere dar acceso a la intranet, pero sí a unos recursos determinados, por ejemplo a proveedores, clientes del servicio o colaboradores. Digamos que una extranet es parte de la intranet que se encuentra accesible a terceros.

DIAGRAMAS DE TOPOLOGÍA:

Diagrama de Topologías FÍSICAS: Vemos por ejemplo que los RACK están en la misma habitación.

Diagrama de Topologías LÓGICAS: En cambio estos racks son independientes a nivel de red, conformando 3 redes distintas.

TIPOS DE CONEXIONES DOMÉSTICAS A INTERNET:

Conexión por Cable:

Típicamente ofrecido por los proveedores de servicios de televisión por cable, la señal de datos de Internet se transmite en el mismo cable que ofrece la televisión por cable. Proporciona un gran ancho de banda, alta disponibilidad y una conexión a Internet siempre activa.

DSL (Digital Subscriber Line):

Las líneas de suscriptor digital también proporcionan un gran ancho de banda, alta disponibilidad y una conexión permanente a Internet. DSL se transporta por la línea de teléfono. En general los usuarios de oficinas en el hogar o pequeñas se conectan mediante una línea de suscriptor digital ASIMÉTRICA (ADSL - Asymmetric Digital Subscriber Line), esto implica que la velocidad de descarga es mayor que la velocidad de carga.

Conexión Celular:

El acceso a internet celular utiliza una red de telefonía celular para conectarse. En cualquier lugar donde tenga cobertura de telefonía móvil, puede tener acceso a Internet. El rendimiento está limitado por las capacidades del teléfono y la torre celular a la que está conectado.

Conexión Satelital:

La disponibilidad de acceso a internet satelital es un beneficio en aquellas áreas que de otra manera no tendrían conectividad a internet. Las antenas parabólicas requieren una línea de vista despejada al satélite.

Telefonía Dial-Up:

Es una opción de bajo costo que funciona con cualquier línea telefónica y un módem. El ancho de banda que proporciona una conexión por módem, conexión por dial-up es bajo y, por lo general, no es suficiente para trasferencias de datos masivas, si bien es útil para acceso móvil durante viajes.

WISP (Wireless Internet Service Provider): Los datos se codifican a través de la modulación de frecuencias específicas de ondas electromagnéticas, utilizado en zonas rurales donde no hay conexión de teléfono por cable, es limitada o sale más caro el coste de su instalación.

TIPOS DE CONEXIONES EMPRESARIALES A INTERNET:

Líneas arrendadas dedicadas:

Las líneas arrendadas son circuitos reservados dentro de la red del proveedor de servicios que conectan oficinas separadas geográficamente para redes privadas de voz y / o datos. Los circuitos se alquilan a una tasa mensual o anual.

Metro Ethernet:

A veces se conoce como Ethernet WAN. Extienden la tecnología de acceso LAN a la WAN. Se analizará más adelante.

DSL Empresarial:

El servicio de DSL empresarial está disponible en diversos formatos. Una opción muy utilizada es la línea de suscriptor digital simétrica (SDSL), que es similar a la versión de DSL para el consumidor, pero proporciona las mismas velocidades de subida y descarga.

Satelital:

El servicio satelital puede proporcionar una conexión cuando una solución por cable no está disponible. Un ejemplo sería Starlink.

LA RED CONVERGENTE:

Redes Separadas tradicionales:

Piensa en una oficina de hace 40 años. Se instalaba una línea de cable para cada servicio, porque cada uno tenía su protocolo y transmisión específico. Por ejemplo, para ver la televisión, una antena y un cable de antena. Para el teléfono, una red de teléfono fijo, y una red aparte reservada para internet entre los diferentes equipos.

Redes Convergentes:

En cambio, hoy en día se hace una instalación única de red a través de la cual viajan todos los servicios (o pueden hacerlo) de televisión, teléfono, internet, etc. Esta infraestructura de red utiliza el mismo conjunto de reglas, acuerdos y estándares de implementación.

ARQUITECTURA DE RED:

A medida que las redes evolucionan, hemos aprendido que hay cuatro características básicas que los arquitectos de redes deben abordar para cumplir con las expectativas del usuario.

-

Tolerancia a fallas

-

Escalabilidad

-

Calidad de Servicio (QoS)

-

Ciberseguridad

TOLERANCIA A FALLAS:

Una red tolerante a fallas es aquella que limita la cantidad de dispositivos afectados durante una falla. Está construido para permitir una recuperación rápida cuando se produce una falla de este tipo. Estas redes dependen de varias rutas entre el origen y el destino del mensaje. Si falla una ruta, los mensajes se pueden enviar inmediatamente por otro enlace. El hecho de que haya varias rutas que conducen a un destino se denomina redundancia.

La implementación de una red de packet-switched es una forma en que las redes confiables proporcionan redundancia. La conmutación de paquetes divide el tráfico en paquetes que se enrutan a través de una red compartida. Un solo mensaje, como un correo electrónico o una transmisión de vídeo, se divide en múltiples bloques de mensajes, llamados paquetes. Cada paquete tiene la información de dirección necesaria del origen y el destino del mensaje. Los routers dentro de la red cambian los paquetes según la condición de la red en ese momento. Esto significa que todos los paquetes en un mismo mensaje pueden tomar distintas rutas para llegar a destino.

ESCALABILIDAD:

Una red escalable se expande rápidamente para admitir nuevos usuarios y aplicaciones. Lo hace sin degradar el rendimiento de los servicios a los que están accediendo los usuarios existentes. En la figura, se muestra cómo puede agregarse una red nueva a una red existente con facilidad. Además, las redes son escalables porque los diseñadores siguen los estándares y protocolos aceptados. Esto permite a los proveedores de software y hardware centrarse en mejorar los productos y servicios sin tener que diseñar un nuevo conjunto de reglas para operar dentro de la red.

CALIDAD DEL SERVICIO (QoS):

Este es un requisito cada vez más importante para las redes hoy en día. Las nuevas aplicaciones generan expectativas más altas sobre la calidad de los servicios que se proporcionan. A medida que el contenido de datos, voz y vídeo sigue convergiendo en la misma red, QoS se convierte en un mecanismo principal para administrar la congestión y garantizar el envío confiable de contenido a todos los usuarios.

La congestión se produce cuando la demanda de ancho de banda excede la cantidad disponible. El ancho de banda de la red es la medida de la cantidad de bits que se pueden transmitir en un segundo, es decir, bits por segundo (bps). Cuando se producen intentos de comunicaciones simultáneas a través de la red, la demanda de ancho de banda puede exceder su disponibilidad, lo que provoca congestión en la red.

Cuando el volumen de tráfico es mayor de lo que se puede transportar en la red, los dispositivos colocan los paquetes en cola en la memoria hasta que haya recursos disponibles para transmitirlos. En la figura, un usuario solicita una página web y otro está realizando una llamada telefónica. Con una política de QoS, el router puede administrar el flujo de datos y el tráfico de voz, dando prioridad a las comunicaciones de voz si la red se congestiona.

CIBERSEGURIDAD:

La infraestructura de red, los servicios y los datos contenidos en los dispositivos conectados a la red son activos comerciales y personales muy importantes. Los administradores de red deben abordar dos tipos de problemas de seguridad de red:

- Seguridad de la infraestructura de red

- Seguridad de la información

Asegurar la infraestructura de red incluye asegurar físicamente los dispositivos que proporcionan conectividad de red y evitar el acceso no autorizado al software de administración que reside en ellos, como se muestra en la figura:

Los administradores de red también deben proteger la INFORMACIÓN contenida en los paquetes que se transmiten a través de la red y la información almacenada en los dispositivos conectados a la red. Para alcanzar los objetivos de seguridad de la red, hay 3 REQUISITOS PRINCIPALES:

🔒 Confidencialidad:

La confidencialidad de los datos se refiere a que solamente los destinatarios deseados y autorizados pueden acceder a los datos, leerlos y en su caso, editarlos.

📙 Integridad:

Integridad de datos significa tener la seguridad de que la información no se va a alterar en la transmisión, del origen al destino, manteniendo el formato y la información íntegra, sin alteraciones ni pérdida de datos.

✅ Disponibilidad:

Significa tener la seguridad de acceder en forma confiable y oportuna a los servicios de datos para usuarios autorizados, y que estos datos e información se mantengan siempre al alcance del usuario autorizado.

TENDENCIAS RECIENTES:

Traiga su propio dispositivo - Bring Your Own Device (BYOD):

El concepto de "cualquier dispositivo, para cualquier contenido, de cualquier manera" impulsa cambios globales en el uso seguro de dispositivos y redes, conocido como BYOD (Bring Your Own Device). Permite a usuarios (empleados o estudiantes) acceder a info empresarial o campus con herramientas personales como laptops, tablets, smartphones y e-readers, comprados por ellos o la organización. Con el auge de dispositivos baratos y avanzados, BYOD ofrece libertad: cualquier dispositivo, de cualquier persona, en cualquier lugar, pero exige seguridad en conexiones de red.

Colaboración en línea:

Las personas buscan conectarse a redes no solo para acceder a apps de datos, sino para colaborar, definido como trabajar conjuntamente en proyectos. Herramientas como Cisco Webex permiten a empleados, estudiantes, profesores, clientes y asociados conectarse, interactuar y alcanzar objetivos de inmediato.

Comunicaciones de video:

El video es crucial para comunicación y colaboración en redes, usado en comunicaciones, colaboración y entretenimiento. Las videollamadas conectan a cualquier persona con internet, sin importar la ubicación. La videoconferencia facilita interacciones locales y globales, convirtiéndose en esencial para organizaciones que superan barreras geográficas y culturales, habilitando colaboración eficaz.

Computación en la nube:

La computación en la nube permite acceder y almacenar datos, como archivos personales, copias de seguridad completas y aplicaciones (procesamiento de texto, edición de fotos) vía internet. Para empresas, expande capacidades TI sin invertir en infraestructura, personal o licencias nuevas; ofrece servicios a demanda, económicos, accesibles desde cualquier dispositivo global, manteniendo seguridad y funcionamiento.

Es habilitada por centros de datos, instalaciones costosas para alojar sistemas informáticos (desde habitaciones hasta edificios enteros). Grandes organizaciones usan centros privados; las pequeñas arrendan servicios en la nube de proveedores mayores, reduciendo costos de propiedad. Por seguridad, fiabilidad y tolerancia a fallos, los proveedores distribuyen datos en múltiples centros geográficamente separados, no en uno solo.

- Nubes públicas: Ofrecen aplicaciones y servicios accesibles a toda la población, gratuitos o por pago (ej. almacenamiento en línea), utilizando Internet como base.

- Nubes privadas: Diseñadas para una organización o entidad específica (ej. gobierno), configurables con red propia, aunque costosas de construir y mantener; pueden ser gestionadas externamente con alta seguridad.

- Nubes híbridas: Combinan nubes públicas y privadas, conectadas por una arquitectura unificada, permitiendo acceso diferenciado a diversos servicios según necesidades.

- Nubes comunitarias: Creadas para uso exclusivo de entidades con necesidades similares (ej. salud con HIPAA), personalizadas funcionalmente, con niveles de seguridad y cumplimiento como en nubes privadas.

En el hogar:

Las tendencias de redes transforman la comunicación en trabajo, escuela y hogares, destacando la tecnología del hogar inteligente. Esta integra electrodomésticos cotidianos, conectándolos para automatizar tareas; por ejemplo, un horno inteligente se programa para cocinar según un calendario de eventos, ajustando tiempo y temperatura, y envía alertas al terminar, accesible vía smartphone o tableta. Se expande a todas las habitaciones, volviéndose más común con redes domésticas y alta velocidad de internet.

Redes Powerline:

Con un adaptador estándar de línea eléctrica, los dispositivos se conectan a la LAN a través de tomacorrientes, sin necesidad de cables de datos ni uso adicional de electricidad, enviando información por los cables eléctricos en frecuencias específicas. La red Powerline es útil cuando el Wi-Fi no alcanza todos los dispositivos en el hogar, aunque no reemplaza el cableado dedicado, sirviendo como alternativa cuando los cables o el Wi-Fi no son viables o efectivos.

Banda ancha inalámbrica (Wireless Internet Service Provider - WISP):

En muchas áreas donde el cable y el DSL no están disponibles, es posible que la conexión inalámbrica se utilice para conectarse a Internet.

Proveedor de servicios de Internet inalámbrico. El proveedor de servicios de Internet inalámbrico (WISP) es un ISP que conecta a los suscriptores a un punto de acceso designado o una zona activa mediante tecnologías inalámbricas similares a las que se encuentran en las redes de área local inalámbrica (WLAN). Los WISP se encuentran con mayor frecuencia en entornos rurales donde los servicios de cable o DSL no están disponibles. Aunque se puede instalar una torre de transmisión separada para la antena, típicamente la antena está unida a una estructura elevada existente, como una torre de agua o una torre de radio. Se instala una pequeña antena en el techo del suscriptor, al alcance del transmisor del WISP. La unidad de acceso del suscriptor se conecta a la red conectada por cable dentro del hogar. Desde la perspectiva del usuario doméstico, la configuración no es muy diferente de la de DSL o el servicio de cable. La diferencia principal es que la conexión del hogar al ISP es inalámbrica, en lugar de establecerse mediante un cable físico.

SOLUCCIONES DE CIBERSEGURIDAD:

No hay una solución única que pueda proteger una red contra la variedad de amenazas que existen. Por este motivo, la seguridad debe implementarse en varias capas, y debe utilizarse más de una solución de seguridad. Si un componente de seguridad no puede identificar y proteger la red, otros pueden tener éxito.

En general, la implementación de seguridad de las redes domésticas es muy básica. Por lo general, lo implementa en los dispositivos finales, así como en el punto de conexión a Internet, e incluso puede confiar en los servicios contratados por el ISP.

Los requisitos de seguridad de la red deben tener en cuenta el entorno, así como las diversas aplicaciones y los requisitos informáticos. Tanto el entorno doméstico como el empresarial deben poder proteger sus datos y, al mismo tiempo, permitir la calidad de servicio que los usuarios esperan de cada tecnología. Además, la solución de seguridad implementada debe poder adaptarse a las crecientes tendencias de red, en constante cambio.

El estudio de las amenazas de seguridad de red y de las técnicas de mitigación comienza con una comprensión clara de la infraestructura de switching y routing subyacente utilizada para organizar los servicios de red.

Antivirus y Antispyware:

Estas aplicaciones ayudan a proteger los dispositivos finales para que no se infecten con software malicioso. Se instalan y operan a nivel de sistema.

Firewall:

El filtrado de firewall bloquea el acceso no autorizado dentro y fuera de la red. Esto puede incluir un sistema de firewall ejecutado en un host que se implemente para impedir el acceso no autorizado al terminal o un servicio de filtrado básico en el router doméstico para impedir el acceso no autorizado del mundo exterior a la red.

Firewall Dedicados:

Estos proporcionan capacidades de firewall más avanzadas que pueden filtrar grandes cantidades de tráfico con más granularidad, y protegen a una red entera en lugar de a un solo dispositivo.

Listas de Control de Acceso (Access Control List - ACL):

Estos filtran aún más el acceso y el reenvío de tráfico en función de las direcciones IP y las aplicaciones.

Sistemas de Prevención de Intrusiones (Intrusion Prevention System - IPS):

Estos identifican amenazas de rápida propagación, como ataques de día cero (zero day attack).

Redes Privadas Virtuales (Virtual Private Network - VPN):

Estos proporcionan acceso seguro a una organización para trabajadores remotos.

🟦 ADMIN. de REDES TEMA 2 - CONFIGURACIÓN BÁSICA DE SWITCHES Y TERMINALES

MÉTODOS DE ACCESO:

Un switch reenviará el tráfico de forma predeterminada y no necesita configurarse explícitamente para funcionar. Por ejemplo, dos hosts configurados conectados al mismo switch nuevo podrían comunicarse. Independientemente del comportamiento predeterminado de un switch nuevo, todos los switches deben estar configurados y protegidos.

CONSOLA (cable dedicado especial):

Esté es un puerto de administración físico que proporciona acceso fuera de banda a un dispositivo de Cisco. El acceso fuera de banda hace referencia al acceso por un canal de administración exclusivo que se usa únicamente con fines de mantenimiento del dispositivo. La ventaja de usar un puerto de consola es que el dispositivo es accesible incluso si no hay servicios de red configurados, como realizar la configuración inicial. Para una conexión de consola se requiere un equipo con software de emulación de terminal y un cable de consola especial para conectarse al dispositivo.

SECURE SHELL - SSH (puerto 22):

SSH es un método para establecer de manera remota una conexión CLI segura a través de una interfaz virtual por medio de una red. A diferencia de las conexiones de consola, las conexiones SSH requieren servicios de red activos en el dispositivo, incluyendo una interfaz activa configurada con una dirección. La mayoría de las versiones de Cisco IOS incluyen un servidor SSH y un cliente SSH que pueden utilizarse para establecer sesiones SSH con otros dispositivos.

TELNET (puerto 23):

Telnet es un método inseguro para establecer una sesión CLI de manera remota a través de una interfaz virtual por medio de una red. A diferencia de SSH, Telnet no proporciona una conexión segura y encriptada y solo debe usarse en un entorno de laboratorio. La autenticación de usuario, las contraseñas y los comandos se envían por la red en texto simple. La mejor práctica es usar SSH en lugar de Telnet. Cisco IOS incluye un servidor Telnet y un cliente Telnet.

NOTA: Algunos dispositivos, como los routers, también pueden admitir un puerto heredado auxiliar utilizado para establecer una sesión CLI de forma remota a través de una conexión telefónica utilizando un módem. Al igual que la conexión de consola, el puerto auxiliar también es una conexión fuera de banda y no requiere la configuración ni la disponibilidad de ningún servicio de red.

Algunos programas de emulación:

-

PuTTY

-

Tera Term

-

SecureCRT

---------------------------------------------------------------------------------------------------------------------------------

COMANDOS PRINCIPALES:

👤 PROMPT del Modo EXEC del USUARIO:

Switch>

Router>

👑 PROMPT del Modo EXEC PRIVILEGIADO:

Switch#

Router#

👤👑 MODO DE USUARIO:

enable (aumentar privilegios. NECESARIO para entrar al modo "configuración global")

disable (decrecer privilegios)

⌨️ ATAJOS DE TECLADO:

[ctrl] + [z] (Salir del modo "configuración global". También sale del modo "consola")

[ctrl] + [shift] + [6] (Salir de un comando en ejecución pillado o en bucle)

[ctrl] + [r] (Salir de un comando de CONFIGURACIÓN en ejecución pillado

🌐 MODO CONFIGURACIÓN GLOBAL:

configure terminal (Entra al modo de "configuración global" para cambiar ajustes del dispositivo entero)

conf t (Entra al modo de "configuración global" para cambiar ajustes del dispositivo entero)

interface [tipo] [número] (Selecciona una interfaz específica para configurarla. Ej: interface vlan 1 o interface fastethernet 0/1)

shutdown (Desactiva una interfaz, la pone "down")

no shutdown (Activa una interfaz, la pone "up")

exit (Salir del modo "configuración global". También sale del modo "consola")

end (Salir del modo "configuración global". También sale del modo "consola")

[ctrl] + [z] (Salir del modo "configuración global". También sale del modo "consola")

🖥️ CONFIGURACIÓN BÁSICA DE INTERFACES:

line console [número] (Entrar en modo de "subconfiguración" de la interfaz de uso del puerto de consola. Ej: line console 0)

line vty [número] [número] (Entrar en modo de "subconfiguración" de la interfaz de uso del puerto de consola. Ej: line vty 0 15)

ip address [ip] [máscara] (Asigna una dirección IP a la interfaz. Ej: ip address 192.168.1.1 255.255.255.0)

no ip address (Elimina la IP configurada)

🎚️ VLANS y SWITCHING (para switches):

vlan [número] (Crea o entra en modo de configuración de una VLAN específica. Ej: vlan 10)

switchport mode access (Configura un puerto como acceso para una VLAN única)

switchport access vlan [número] (Asigna el puerto a una VLAN. Ej: switchport access vlan 10)

🎛️ ROUTING BÁSICO (para routers):

ip routing (Habilita el enrutamiento IP en el dispositivo. Si esto, tu router NO sabe a dónde enviar paquetes)

router ospf [process-id] (Inicia un proceso de protocolo de enrutamiento. Ej: router ospf 1)

network [red] [máscara] area [área] (Anuncia una red en OSPF. Ej: network 192.168.1.1 0.0.0.255 area 0)

🖲️ ENRUTAMIENTO ESTÁTICO:

ip route [destino] [máscara] [next-hop- o interfaz] (Crea una ruta estática. Ej: ip route 0.0.0.0 0.0.0.0 192.168.1.1)

✅ VERIFICACIÓN Y TROUBLSHOOTING:

show running-config (Muestra la configuración actual en RAM)

sh run (Muestra la configuración actual en RAM)

show interfaces (Detalla el estado de todas las interfaces (up/down, errores, etc.))

show ip protocols (Muestra información detallada sobre los protocolos de enrutamiento IP que están activos en el router o switch)

show ip route (Muestra la tabla de enrutamiento)

show vlan brief (En switches, lista VLANs y puertos asignados)

ping [ip] (Prueba conectividad básica con un host de la red enviando paquetes ICMP)

traceroute [ip] (Rastrea la ruta de paquetes)

show ip interface brief (Muestra un resumen del estado de todas las interfaces, con un enfoque en su configuración IP y estado)

💾 GUARDADO Y RESTAURACIÓN:

copy running-config startup-config (Guarda la config actual en NVRAM para que sobreviva un reinicio)

write memory (Guarda la config actual en NVRAM para que sobreviva un reinicio)

reload (Reinicia el dispositivo)

⭕ AYUDA:

? (Listar TODOS los comandos disponibles en el modo corriente. VER ABAJO)

[comando] ? (Con espacio. Listar la ayuda de un comando en particular. Por ejemplo "ping ?")

[comando]? (Sin espacio. Nos muestra si el comando existe en el estado o modo actual)

1️⃣ EXEC COMMANDS (ambos usuarios y solo privilegiado):

clear (reset functions)

clock (manage the system clock)

configure (enter configuration mode)

connect (open a terminal connection)

copy (copy from one file to another)

debug (debugging funtions - see also underdebug)

dir (list files on a filesystem)

disable (turn off privileged commands)

disconnect (disconnect an existing network connection)

enable (turn on privileged commands)

erase (erase a filesystem)

exit (exit from the EXEC)

logout (exit from the EXEC)

more (display the contents of a file)

no (disable debugging informations)

ping (send echo message)

reload (halt and perform a cold restart)

resume (resume an active network connection)

setup (run the SETUP command facility)

show (show running system information)

ssh (open a secure shell client connection)

telnet (open a telnet connection)

terminal (set terminal line parameters)

traceroute (trace route to destination)

undebug (disable debugging functions - see also debug)

vlan (configure VLAN parameters)

write (write running configuration to memory, network or terminal)

2️⃣ CONFIGURE COMMANDS (privilegiado):

access-list (add an access list entry)

banner (define a login banner)

boot (boot commands)

cdp (global CDP configuration subcommands)

clock (configuretime-of-day clock)

crypto (encryption module)

default (set a command to its defaults)

do (to run exec commands in config mode)

enable (modify enable password parameters)

end (exit from configure mode)

exit (exit from configure mode)

hostname (set system's network name)

interface (select an interface to configure)

ip (global IP configuration subcommands)

line (configure a terminal line)

lldp (global LLDP configuration subcommands)

logging (modify message logging facilities)

mac (MAC configuration)

mac-address-table (configure the MAC address table)

monitor (SPAN information and configuration)

no (negate a command or set its defaults)

ntp (configure NTP)

port-channel (EtherChannel configuration)

privilege (command privilege parameters)

service (modify use of network based services)

snmp-server (modify SNMP engine parameters)

spanning-tree (spanning tree subsystem)

username (establish User Name Authentication)

vlan (vlan commands)

vtp (configure global VYP state)

SINTAXIS DE COMANDOS:

negrita (Indica los comandos y palabras clave que ingresa literalmente como se muestra)

negrita (Indica los argumentos para los cuales el usuario proporciona el valor)

[ ] (Indican un elemento opcional: palabra clave o argumento)

{ } (Indican un elemento obligatorio: palabra clave o argumento)

[ { | } ] (Las llaves y las líneas verticales entre corchetes indican que se requiere dentro de un elemento opcional)

SINTAXIS. Ejemplo sencillo:

Switch(config-if)# ping ip-address

SINTAXIS. Ejemplo de un comando complejo con múltiples argumentos:

Switch(config-if)# switchport port-security aging { static | time time | type {absolute | inactivity}

---------------------------------------------------------------------------------------------------------------------------------

🕞 FECHA/HORA DEL RELOJ:

show clock (Ver la hora y fecha corriente. Output: *0:9:33.287 UTC Mon Mar 1 1993)

clock set 13:30:00 15 oct 2025 (Introducir hora y fecha nueva en ESE formato)

🧾 CREAR / EDITAR "MESSAGE OF THE DAY":

enable (1. Obtener privilegios)

conf t (2. Ir a modo de configuración de terminal)

banner motd #Mensaje# (3. Obtener privilegios)

🎛️ RENOMBRAR SWITCH / ROUTER (por pasos):

enable (1. Obtener privilegios)

conf t (2. Ir a modo de configuración de terminal)

hostname [nombre] (3. Introducir nuevo nombre de host)

no hostname (X. Volver a nombre predeterminado)

🔒 ESTABLECER CONTRASEÑA PARA EL CLI (por pasos):

enable (1. Obtener privilegios)

conf t (2. Ir a modo de configuración de terminal)

line con 0 (3. Ir a modo Línea de Configuración)

password [contraseña] (4. Introducir contraseña nueva)

login (5. Activa el LOGIN de acceso al iniciar el CLI, con la contraseña introducida)

end (6. Salir de todos los modos)

exit (7. Reiniciar el CLI)

👑 ESTABLECER CONTRASEÑA (SECRET) PARA MODO PRIVILEGIADO (por pasos):

enable (1. Obtener privilegios)

conf t (2. Ir a modo de configuración de terminal)

enable secret [contraseña] (3. Introducir contraseña para modo privilegiado)

exit (4. Reiniciar el CLI)

🔌 ESTABLECER CONTRASEÑA PARA LINEAS VTY (por pasos):

enable (1. Obtener privilegios)

conf t (2. Ir a modo de configuración de terminal)

line vty 0 15 (3. Ir a modo Línea de Configuración)

password [contraseña] (4. Introducir contraseña)

login (5. Activa el LOGIN de acceso al iniciar el CLI, con la contraseña introducida)

end (6. Salir de todos los modos)

📟 ENCRIPTAR CONTRASEÑAS (por pasos):

enable (1. Obtener privilegios)

conf t (2. Ir a modo de configuración de terminal)

service password-encryption (3. Activar encriptado)

---------------------------------------------------------------------------------------------------------------------------------

💀 DESENCRIPTAR CONTRASEÑAS:

NOTA: El comando aplica un cifrado débil a todas las contraseñas no encriptadas. Esta encriptación solo se aplica a las contraseñas del archivo de configuración; no a las contraseñas mientras se envían a través de los medios. El propósito de este comando es evitar que individuos no autorizados vean las contraseñas en el archivo de configuración. Ver el archivo con:

show running-config

(...)

enable secret 5 $1$mERr$3HhIgMGBA/9qNmgzccuxv0

enable password 7 0832494D1B1C1157130F010D247A767B

(...)

ESTRUCTURA DEL HASH MD5:

$1$mERr$3HhIgMGBA/9qNmgzccuxv0

$ (separadores)

1 (primera password secret)

mERr ("salt")

3Hh... (resto del HASH MD5)

🌐 Online Cisco "Secret 5" Password Decrypt (usa fuerza bruta, puede tardar mucho)

https://www.ifm.net.nz/cookbooks/cisco-ios-enable-secret-password-cracker.html

👨💻 DESENCRIPTAR SECRET 5 DESDE KALI LINUX CON JOHN THE RIPPER:

1. Guardar el HASH completo de la contraseña en un .txt

2. Ejecutar la siguiente línea referenciando el archivo .txt y una wordlist de contraseñas:

john --format=md5crypt hash.txt --wordlist=/usr/share/wordlists/rockyou.txt

Using default input encoding: UTF-8

Loaded 1 password hash (md5crypt, crypt(3) $1$ (and variants) [MD5 256/256 AVX2 8x3])

Will run 2 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

adminadmin (?)

1g 0:00:00:03 DONE (2025-10-15 23:01) 0.3194g/s 117408p/s 117408c/s 117408C/s ahries..adaman

Use the "--show" option to display all of the cracked passwords reliably

Session completed.

🌐 Online Cisco "Password 7" Password Decrypt:

https://www.firewall.cx/cisco/cisco-routers/cisco-type7-password-crack.html

https://www.fryguy.net/wp-content/tools/ciscopass.html

---------------------------------------------------------------------------------------------------------------------------------

*️⃣ CONDICIONANTES NOMBRES DE SWITCHES / ROUTERS:

-

Comenzar con una letra

-

No contener espacios

-

Finalizar con una letra o dígito

-

Utilizar únicamente letras, dígitos y guiones

-

Tener menos de 64 caracteres de longitud

*️⃣ CONDICIONANTES CONTRASEÑAS:

-

Deben tener más de ocho caracteres de longitud

-

Usar combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas

-

Evitar el uso de la misma contraseña para todos los dispositivos

-

Evitar el uso de palabras comunes que se adivinen fácilmente

⚠️ ARCHIVOS EN LOS QUE SE ALOJAN LAS CONTRASEÑAS EN TEXTO PLANO:

-

running-config (Esto se almacena en la memoria de acceso aleatorio (RAM - memoria VOLÁTIL). Refleja la configuración actual. La modificación de una configuración en ejecución afecta el funcionamiento de un dispositivo Cisco de inmediato. La memoria RAM es volátil. Pierde todo el contenido cuando el dispositivo se apaga o se reinicia)

-

startup-config (Este es el archivo de configuración guardado que se almacena en NVRAM (memoria NO VOLÁTIL). Contiene todos los comandos que usará el dispositivo al iniciar o reiniciar. Flash no pierde su contenido cuando el dispositivo está apagado)

---------------------------------------------------------------------------------------------------------------------------------

💾 NOTA IMPORTANTE: Si se corta la energía al dispositivo o si este se reinicia, se perderán todos los cambios de configuración a menos que se hayan guardado.

PARA GUARDAR LOS CAMBIOS realizados en la configuración en ejecución en el archivo de configuración de inicio, utilice desde modo EXEC privilegiado el comando (y su forma abreviada):

copy running-config startup-config

copy run start

RESETEAR EL DISPOSITIVO desde modo privilegiado. Es como apagar y encender (provocará un parón en el servicio):

reload

RESETEAR LA CONFIGURACIÓN GUARDADA, A CONFIGURACIÓN DE FÁBRICA desde modo privilegiado(provocará un parón en el servicio):

erase startup-config

Si no queremos aplicar alguna configuración "en caliente" que aún no ha sido guardada en la memoria NVRAM, para volver a la última configuración guardada (antes de sobrescribirla), alternamos el orden de los archivos en el comando:

copy startup-config running-config

---------------------------------------------------------------------------------------------------------------------------------

🎚️ PASOS CONFIGURACIÓN BÁSICA SWITCH CISCO:

-

Renombrar dispositivo Switch(config)# hostname S1

-

Configurar contraseña de acceso a la consola S1(config-line)# password admin login

-

Configurar contraseña de acceso a modo privilegiado S1(config)# enable password [pass]

-

Configurar secret S1(config)# enable secret [secret]

-

Contraseña para líneas VTY: line vty 0 15 S1(config-line)# password [contraseñaVTY] login

-

Configurar MOTD S1(config)# banner motd "Sistema asegurado"

-

Encriptar contraseñas S1(config)# service password-encryption

-

Configurar direccionamiento: interface vlan 1 S1(config-if)# ip address [IP] [subnet_mask] no shutdown

-

Comprobar configuración S1# show running-config

-

Guardar cambios en la NVRAM S1# copy running-config startup-config

---------------------------------------------------------------------------------------------------------------------------------

🎛️ PASOS CONFIGURACIÓN BÁSICA ROUTER CISCO:

-

Renombrar dispositivo Router(config)# hostname S1

-

Configurar contraseña de acceso a la consola S1(config-line)# password admin login

-

Configurar contraseña de acceso a modo privilegiado S1(config)# enable password c1Sc0

-

Configurar secret S1(config)# enable secret itsasecret

-

Configurar MOTD S1(config)# banner motd "Sistema asegurado"

-

Encriptar contraseñas S1(config)# service password-encryption

-

Comprobar configuración S1# show running-config

-

Guardar cambios en la NVRAM S1# copy running-config startup-config

---------------------------------------------------------------------------------------------------------------------------------

ESTRUCTURA IPv4

Con la dirección IPv4, también se necesita una máscara de subred. Una máscara de subred IPv4 es un valor de 32 bits que separa la porción de red de la dirección de la porción de host. Junto con la dirección IPv4, la máscara de subred determina a qué subred pertenece el dispositivo.

El ejemplo de la figura muestra la dirección IPv4 (192.168.1.10), la máscara de subred (255.255.255.0) y el gateway predeterminado (192.168.1.1) asignados a un host. La dirección de gateway predeterminado es la dirección IP del router que el host utilizará para acceder a las redes remotas, incluso a Internet.

ESTRUCTURA IPv6

Las direcciones IPv6 tienen una longitud de 128 bits y se escriben como una cadena de valores hexadecimales (2001:db8:acad:10::10) y una máscara de subred (fe80::1). Cada cuatro bits está representado por un solo dígito hexadecimal; para un total de 32 valores hexadecimales. Los grupos de cuatro dígitos hexadecimales están separados por dos puntos (:). Las direcciones IPv6 no distinguen entre mayúsculas y minúsculas, y pueden escribirse en minúsculas o en mayúsculas.

---------------------------------------------------------------------------------------------------------------------------------

🎚️ CONFIGURAR SVI DE UN SWITCH CISCO PARA CONECTAR DE MANERA REMOTA (La Vlan 1 no es una interfaz física, sino virtual):

-

Ir a configuración global Switch# configure terminal

-

Invocar una interfaz virtual Switch(config)# interface vlan 1

-

Asignar una dirección IP Switch(config-if)# ip address 192.168.1.20 255.255.255.0

-

Habilitar interfaz virtual Switch(config-if)# no shutdown

-

Paso atrás Switch(config-if)# exit

-

Configurar puerta de enlace predeterminada Switch(config)# ip default-gateway 192.168.1.1

---------------------------------------------------------------------------------------------------------------------------------

🎚️ CONFIGURAR HOST DESDE CONSOLA (IP ADDRESS, SUBNET MASK, DEFAULT GATEWAY) ejemplo:

ip 192.168.1.20 255.255.255.0 192.168.1.1

---------------------------------------------------------------------------------------------------------------------------------

T2

🟦 ADMIN. de REDES TEMA 3 - PROTOCOLOS Y MODELOS

COMUNICACIONES DE RED:

Las comunicaciones de red tienen opciones de entrega similares a las que podrían aplicarse para en habla entre personas. Hay 3 tipos:

-

UNICAST - UNIDIFUSIÓN. La información se transmite a un único dispositivo final

-

MULTICAST - MULTIDIFUSIÓN. La información se transmite a uno o varios dispositivos finales

-

TRANSMISION - DIFUSIÓN. La información se transmite a todos los dispositivos finales.

SINCRONIZACIÓN DEL MENSAJE:

El tiempo de los mensaje también es muy importante en las comunicaciones de red. El tiempo de los mensajes incluye lo siguiente:

-

CONTROL DE FLUJO. Proceso de gestión de la velocidad de transmisión de datos. La sincronización también afecta la cantidad de información que se puede enviar y la velocidad con la que puede entregarse. En la comunicación de red existen protocolos de red utilizados por los dispositivos de origen y destino para negociar y administrar el flujo de información.

-

TIEMPO DE ESPERA DE RESPUESTA (Responde Timeout). Si una persona hace una pregunta y no escucha una respuesta antes de un tiempo aceptable, la persona supone que no habrá ninguna respuesta y reacciona en consecuencia. La persona puede repetir la pregunta o puede continuar la conversación. Los HOSTS de las redes tienen reglas que especifican cuánto tiempo deben esperar una respuesta y qué deben hacer si se agota el tiempo de espera para la respuesta.

-

EL MÉTODO DE ACCESO. Determina en qué momento alguien puede enviar un mensaje. Del mismo modo, cuando un dispositivo desea transmitir en una LAN inalámbrica, es necesario que la tarjeta de interfaz de red (NIC) WLAN determine si el medio inalámbrico está disponible.

PROTOCOLOS DE RED:

Los protocolos de red definen un formato y un conjunto de reglas comunes para intercambiar mensajes entre dispositivos. Los protocolos son implementados por dispositivos finales y dispositivos intermediarios de software, hardware o ambos. Cada protocolo de red tiene su propia función, formato y reglas para las comunicaciones.

-

PROTOCOLOS DE COMUNICACIONES DE RED. Los protocolos permiten que dos o más dispositivos se comuniquen a través de uno o más compatibles. La familia de tecnologías Ethernet implica un variado de protocolos como IP, Protocolo de control de transmisión (TCP), HyperText Protocol de transferencia (HTTP) y muchos más.

-

PROTOCOLOS DE SEGURIDAD DE RED. Los protocolos protegen los datos para proporcionar autenticación, integridad de los datos y cifrado de datos. Ejemplos de protocolos seguros incluyen Secure Shell (SSH), Secure Sockets Layer (SSL) y Capa de transporte Security (TLS).

-

PROTOCOLOS DE ROUTING. Los protocolos permiten a los routers intercambiar información de ruta, comparar ruta y, a continuación, seleccionar la mejor ruta al destino e implementar rutas, de manera que los paquetes de datos lleguen al destino. Ejemplos de protocolos de enrutamiento incluyen Abrir ruta más corta primero OSPF y Protocolo de puerta de enlace de borde (BGP).

-

PROTOCOLOS DE DETECCIÓN DE SERVICIOS. Los protocolos se utilizan para la detección automática de dispositivos o servicios. Entre los ejemplos de protocolos de descubrimiento de servicios se incluyen Dynamic Host Protocolo de configuración (DHCP) que descubre servicios para la dirección IP y Sistema de nombres de dominio (DNS) que se utiliza para realizar traducción de nombre a dirección IP.

FUNCIONES DE PROTOCOLOS:

-

DIRECCIONAMIENTO. Esto identifica al remitente y al destinatario previsto del mensaje utilizando un esquema de direccionamiento definido. Ejemplos de protocolos que proporcionan incluyen Ethernet, IPv4 e IPv6.

-

CONFIABILIDAD. Esta función proporciona mecanismos de entrega garantizados en caso de que mensajes se pierdan o se corrompan en tránsito. TCP proporciona entrega garantizada.

-

CONTROL DE FLUJO. Esta función asegura que los datos fluyan a una velocidad eficiente entre dos dispositivos de comunicación. TCP proporciona servicios de control de flujo.

-

SECUENCIACIÓN. Esta función etiqueta con una única cada segmento de datos transmitido. La utiliza la información de secuenciación para volver a ensamblar la información correctamente. Esto es útil si se pierdan los segmentos de dato, retrasado o recibido fuera de pedido. TCP proporciona servicios de secuenciación.

-

DETECCIÓN DE ERRORES. Esta función se utiliza para determinar si los datos se dañaron durante de la voz. Varios protocolos que proporcionan detección de errores incluyen Ethernet, IPv4, IPv6 y TCP.

-

INTERFAZ DE LA APLICACIÓN. Esta función contiene información utilizada para proceso a proceso comunicaciones entre aplicaciones de red. Por ejemplo, al acceder a una página web, los protocolos HTTP o HTTPS se utilizan para comunicarse entre el cliente y servidor web.

FUNCIONES DE PROTOCOLOS:

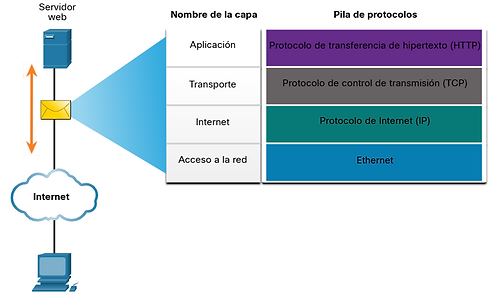

-

PROTOCOLO DE TRANSFERENCIA DE HIPERTEXTO (HTTP). Rige la manera en que interactúan un servidor web y un cliente web. HTTP define el contenido y el formato de las solicitudes y respuestas intercambiadas entre el cliente y el servidor. Tanto el cliente como el software del servidor web implementan el HTPP como parte de la aplicación. HTTP se basa en otros protocolos para regular la forma en que se transportan los mensajes entre e cliente y el servidor.

-

PROTOCOLO DE CONTROL DE TRANSMISIÓN (TCP). Este protocolo administra las conversaciones individuales. TCP se encarga de garantizar la entrega fiable de la información y de gestionar el control de flujo entre los dispositivos finales.

-

PROTOCOLO DE INTERNET (IP). Es responsable de entregar los mensajes del remitente al receptor. IP es utilizado por los enrutadores para reenviar los mensajes a través de varias redes.

-

ETHERNET. Es responsable de la entrega de mensajes de una NIC a otra NIC en la misma red de área local (LAN) Ethernet.

EVOLUCIÓN DEL CONJUNTO DE PROTOCOLOS:

Una SUITE de PROTOCOLOS es un grupo de protocolos que trabajan en forma conjunta para proporcionar servicios integrales de comunicación de red. Desde la década de 1970 ha habido varios conjuntos de protocolos diferentes, algunos desarrollados por una organización de estándares y otros desarrollados por varios proveedores. Durante la evolución de éstos, ha habido varios conjuntos de protocolos competidores:

-

INTERNET PROTOCOL SUITE O TCP/IP. Este es el conjunto de protocolos más común y relevante que se utiliza hoy en día. El conjunto de protocolos TCP/IP es un conjunto de protocolos estándar abierto mantenido por Internet Engineering Task Force (IETF).

-

PROTOCOLOS DE INTERCONEXIÓN DE SISTEMAS ABIERTOS (OSI). Esta es una familia de protocolos desarrollados conjuntamente en 1977 por la Organización Internacional de Normalización (ISO) y la Unión Internacional de Telecomunicaciones (UIT). El protocolo OSI también incluía un modelo de siete capas llamado modelo de referencia OSI. El modelo de referencia OSI categoriza las funciones de sus protocolos. Hoy OSI es conocido principalmente por su modelo en capas. Los protocolos OSI han sido reemplazados en gran medida por TCP/IP.

-

APPLE TALK. Un paquete de protocolos propietario de corta duración lanzado por Apple Inc. en 1985 para dispositivos Apple. En 1995, Apple adoptó TCP/IP para reemplazar AppleTalk.

-

NOVELL NETWARE. Un conjunto de protocolos propietarios de corta duración y sistema operativo de red desarrollado por Novell Inc. en 1983 utilizando el protocolo de red IPX. En 1995, Novell adoptó TCP/IP para reemplazar a IPX.

EJEMPLO:

ORGANIZACIONES ESTÁNDARES:

IEEE - Institute of Electrical and Electronics Engineers: Organización electrónica e ingeniería eléctrica dedicada a avanzar en innovación tecnológica y a elaborar estándares en una amplia gama de sectores, que incluye energía, servicios de salud, telecomunicaciones y redes. Los estándares de red IEEE incluyen 802.3 Ethernet y 802.11 WLAN.

IANA - Autoridad de Números Asignados de Internet: Responsable de supervisar y administrar la asignación de Direcciones IP, la administración de nombres de Dominio y los identificadores de protocolo para ICANN.

IETF - Grupo de Trabajo de Ingeniería de Internet: Desarrolla, actualiza y mantiene las tecnologías de Internet y de TCP/IP. Esto incluye el proceso y documentación para el desarrollo de nuevos protocolos y la actualización de los protocolos existentes, conocidos como documentos de petición de comentarios (RFC).

IRTF - Grupo de Trabajo de Investigación de Internet: Está enfocado en la investigación a largo plazo en relación con los protocolos de Internet y TCO/IP, como los grupos Anti-Spam Research Group (ASRG), Crypto Forum Research Group (CFRG) y Peer-to-Peer Research Group (P2PRG).

ITU - International Telecommunication Union: Agencia de la ONU que estandariza telecomunicaciones globales (como 5G, codecs, ciberseguridad) y coordina espectro radioeléctrico. No gestiona protocolos de internet directamente, pero moldea el ecosistema digital.

TIA - Asociación de las Industrias de las Telecomunicaciones: Responsable de desarrollar estándares de comunicación en diversas áreas, entre las que se incluyen equipos de radio, torres de telefonía móvil, dispositivos de voz IP (VoIP), comunicaciones satelitales y más. La figura muestra un ejemplo de un cable Ethernet certificado que fue desarrollado cooperativamente por la TIA y la EIA.

ISOC - Sociedad de Internet: Responsable de promover el desarrollo, la evolución y el uso abiertos de Internet en todo el mundo.

IAB - Consejo de Arquitectura de Internet: Responsable de la administración y el desarrollo general de los estándares de Internet.

ICANN - Corporación de Internet para la Asignación de Nombres y Números: Con base en EEUU, coordina la asignación de Direcciones IP, la administración de nombres de dominio y la asignación de otra información utilizada por los protocolos TCP/IP.

EIA - Electronic Industries Alliance: Organización estadounidense (disuelta en 2011) que creaba estándares para electrónica, como el TIA/EIA-568 para cableado de redes (piensa en cables Ethernet). Su legado sigue vivo en la infraestructura física de redes.

UIT-T - Sector de Normalización de las Telecomunicaciones de una Unión Internacional de Telecomunicaciones: Uno de los organismos de estandarización de comunicación más grandes y más antiguos. El UIT-T define estándares para la comprensión de videos, televisión de protocolo de Internet (IPTV) y comunicaciones de banda ancha, como la línea de suscriptor digital (DSL).

EIA - Asociación de Industrias Electrónicas: Conocida principalmente por sus estándares relacionados con el cableado eléctrico, los conectores y los racks de 19 inches que se utilizan para montar equipos de red.

MODELOS DE REFENRECIA (OSI y TCP/IP):

Comparación de modelos:

Las similitudes clave se encuentran en la capa de transporte y en la capa de red. Sin embargo, los dos modelos se diferencian en el modo en que se relacionan con las capas que están por encima y por debajo de cada capa.

- La capa OSI 3, la capa de red, asigna directamente a la capa de Internet TCP/IP. Esta capa se utiliza para describir protocolos que direccionan y enrutan mensajes a través de una red.

- La capa OSI 4, la capa de transporte, asigna directamente a la capa de transporte TCP/IP. Esta capa describe los servicios y las funciones generales que proporcionan la entrega ordenada y confiable de datos entre los hosts de origen y de destino.

- La capa de aplicación TCP/IP incluye un número de protocolos que proporciona funcionalidad específica a una variedad de aplicaciones de usuario final. Las capas 5, 6 y 7 del modelo OSI se utilizan como referencias para proveedores y desarrolladores de software de aplicación para fabricar productos que funcionan en redes.

- Tanto el modelo TCP/IP como el modelo OSI se utilizan comúnmente en la referencia a protocolos en varias capas. Dado que el modelo OSI separa la capa de enlace de datos de la capa física, se suele utilizan cuando se refiere a esas capas inferiores.

MODELO OSI (teórico):

7. 🖥️ Aplicación - Datos

Interacción directa con el usuario final.

Contiene protocolos utilizados para comunicaciones proceso a proceso de comunicaciones

(HTTP, HTTPS, FTP, DNS, IMAP, TELNET...)

6. 🔐 Presentación - Datos

Formato de datos, compresión, cifrado...

Proporciona una representación común de los datos transferidos entre los servicios de capa de aplicación

(JPEG, MP4, JSON, ASCII...)

5. 🔄 Sesión - Datos

Control de sesiones y diálogos entre aplicaciones.

Proporciona servicios a la capa de presentación para organizar el diálogo y administra el intercambio de datos.

(NetBIOS, RPC, SMB...)

4. 🚚 Transporte - Segmentos

Entrega fiable de datos y control de errores.

Define servicios para segmentar, transferir y volver a montar los datos para las comunicaciones individuales entre el final.

(TCP, UDP - SCTP, DCCP)

3. 🗺️ Red - Paquetes

enrutamiento y direccionamiento lógico.

Proporciona servicios para intercambiar las piezas individuales de a través de la red entre los dispositivos finales identificados.

(IPv4, IPv6, ICMP, ARP, OSFP...)

2. 🧩 Enlace de Datos - Tramas

Dirección física y control de acceso al medio.

Describen métodos para intercambiar datos, tramas entre dispositivos a través de un medio común.

(Ethernet, VLAN, PPP, MAC...)

1. 🔌 Física - Bits

Transmisión de bits por medios físicos.

Describen los componentes mecánicos, eléctricos, funcionales y de procedimiento para activar, mantener y desactivar conexiones físicas para un transmisión de bits hacia y desde una red dispositivo.

(RJ45, Fibra óptica, DSL, WIFI, Bluetooth...)

MODELO TCP/IP (práctico):

4. 🖥️🔐🔄 Aplicación. Representa datos para el usuario más el control de codificación y de diálogo.

Es la capa que interactúa directamente con las aplicaciones del usuario. Aquí es donde los datos se convierten en algo que los humanos (o sus programas) pueden entender, como un sitio web, un correo o un meme en X.

Protocolos destacados: HTTP/HTTPS (web), FTP (transferencia de archivos), SMTP (correo), DNS (resolución de nombres), SNMP, y muchos más.

3. 🚚 Transporte. Admite la comunicación entre distintos dispositivos a través de diversas redes.

Esta capa maneja la comunicación de extremo a extremo, asegurando que los datos lleguen completos, en orden y sin errores (o no, dependiendo del protocolo). Es la encargada de establecer conexiones confiables o rápidas, según sea necesario.

Protocolos destacados: TCP (Transmission Control Protocol, confiable y orientado a conexión) y UDP (User Datagram Protocol, rápido pero sin garantías de entrega).

2. 🗺️ Internet. Determina el mejor camino a través de una red.

Esta capa se encarga de enviar paquetes de datos a través de diferentes redes, asegurándose de que encuentren su destino, sin importar cuántos saltos (routers) tengan que dar. Es el corazón del enrutamiento y de la conectividad global de internet.

Protocolos destacados: IP (IPv4 e IPv6), ICMP (usado por ping y traceroute), y algunos protocolos de enrutamiento como BGP o OSPF.

1. 🧩🔌Acceso a Red o Enlace. Controla los dispositivos del hardware y los medios que forman la red.

Esta es la capa más baja, encargada de la transmisión física de datos entre dispositivos en la misma red. Se ocupa del hardware, los cables, las señales eléctricas y los formatos de datos que viajan por el medio físico (como Ethernet o Wi-Fi). Aquí es donde los bits se convierten en señales y viceversa.

Protocolos y tecnologías: Ethernet, Wi-Fi (802.11), PPP, ARP (Address Resolution Protocol), y cosas como los switches y las tarjetas de red.

EJEMPLO EN MODO SIMULACIÓN DE PACKET TRACER PARA VER LA ACTIVIDAD POR CAPAS:

TRANSMISIÓN DE UNA PILA DE DATOS (STACK):

CONCEPTOS:

-

Cuando el proceso de modificación de los datos es de ARRIBA a ABAJO en el modelo (capas 7 a 1), se llama ENCAPSULAMIENTO

-

Cuando el proceso de modificación de los datos es de ABAJO a ARRIBA en el modelo, (capas 1 a 7), se llama DESENCAPSULAMIENTO

RECORDATORIO con capas en orden de DESENCAPSULAMIENTO (1, 2, 3, 4 - 7):

FUNCIONAMIENTO DE LA CAPA 2 - ENLACE DE DATOS:

ENLACE A APUNTES DE 🦈WIRESHARK:

🌐 Apuntes de Redes

CAPTURA DE TRÁFICO WEB de ENVÍO de 3 PAQUETES ICMP al ROUTER con sus REQUESTs-REPLYs:

ping -c 3 192.168.1.1

ACLARACIONES DEL TEMA 3:

-

Los Tipos de Comunicación de Red (Unidifusión, Multidifusión y Difusión) los pueden preguntar en español o en inglés. Precaución.

-

El propósito de la CODIFICACIÓN de un mensaje es: convertir la información a la forma adecuada para la transmisión.

-

BENEFICIOS de un Modelo de Red en Capas: Asiste en el diseño de protocolos e impide que la tecnología de una capa afecte las demás.

-

PROPÓSITO en Comunicaciones de Datos: proporcionar las reglas requeridas para que se produzca un tipo específico de comunicación.

-

La Dirección LÓGICA para la entrega de datos a una Red Remota es: Dirección IP de DESTINO.

-

Término que describe una Pieza de Datos en CUALQUIER CAPA de un Modelo de Red: UNIDAD DE DATOS DEL PROTOCOLO.

-

Protocolos que funcionan en la Capa de INTERNET: ICMP e IP

-

Capa del Modelo OSI para SEGMENTAR y REARMAR los datos de comunicaciones individuales entre terminales: Capa TRANSPORTE

-

Tipo de Comunicación que envía un mensaje A UN GRUPO de destinos anfitriones SIMULTÁNEAMENTE: Multidifusión

-

Proceso que se utiliza para RECIBIR datos transmitidos y convertirlos en un mensaje LEGIBLE: DECODIFICACIÓN

-

ANTES de transmitir un PAQUETE IP por el MEDIO FÍSICO, se lo ENCAPSULA en una TRAMA de la Capa 2.

-

El proceso que coloca un mensaje DENTRO DE OTRO para transferirlo del origen al destino se llama ENCAPSULAMIENTO.

-

Orden correcto de la PILA de Protocolos para PREPARAR SOLICITUD de Transmisión: HTTP > TCP > IP > Ethernet

-

Las TRAMAS intercambiadas entre dispositivos de diferentes Redes IP DEBEN reenviarse a una Puerta de Enlace Predeterminada.

-

La parte más a la DERECHA de una Dirección IP identifica al EQUIPO que hay dentro de una Red.

-

Para determinar las PORCIONES DE RED y HOST de una Dirección IPv4 se utiliza la MÁSCARA DE SUBRED.

-

Las Direcciones de Capa de Red son LÓGICAS y las Direcciones de Enlace de Datos se expresan como 12 DÍGITOS HEXADECIMALES.

-

Las Direcciones de Capa de Vínculo de Datos son FÍSICAS y las Direcciones de Capa de Red son LÓGICAS.

-

Las Direcciones de Capa de Red tienen 32 (IPv4) o 128 (IPv6) BITS de Longitud.

-

El ORDEN de las 2 Direcciones en el MARCO de ENLACE DE DATOS es: MAC de DESTINO > MAC de ORIGEN

RESPUESTAS A PREGUNTAS DE LOS ÚLTIMOS TEMAS:

-

Organización responsable de supervisar y gestionar la asignación de DIRECCIONES IP, gestionar NOMBRES DE DOMINIO y los IDENTIFICADORES DE PROTOCOLO: IANA (Internet Assigned Numbers Authority)

-

Organización que PROMUEVE el DESARROLLO ABIERTO, la EVOLUCIÓN y el USO de INTERNET en todo el MUNDO: ISOC (Internet Society)

-

Organización que es el mayor desarrollador de ESTÁNDARES INTERNACIONALES del mundo para una aplia VARIEDAD DE PRODUCTOS y SERVICIOS. Conocido por su MODELO de referencia de INTERCONEXIÓN DE SISTEMAS ABIERTOS (OSI): ISO (International Organization for Standarization)

-

ORDEN de MODOS DE OPERACIÓN de IOS en SWITCH CISCO: 1. Modo EXEC del Usuario - 2. Modo EXE Privilegiado - 3. Modo de CONFIGURACIÓN GLOBAL - 4. Modo final de CONFIGURACIÓN de LÍNEA

-

Un dispositivo se conecta a una LAN doméstica existente mediante un ADAPTADOR Y UN TOMACORRIENTE (tecnología por red elétrica)

EN CONSOLA SWITCH CISCO:

SW1(config)# enable password letmein (Configura la contraseña NO CIFRADA para el modo EXEC PRIVILEGIADO. Se almacena en texto plano)

SW1(config)# enable secret secretin (Configura la contraseña cifrada para el modo EXEC PRIVILEGIADO usando hash MD5. Sobrescribe

ENABLE PASSWORD).

SW1(config)# line console 0 (Entra en modo de configuración de linea de consola 0 - puerto físico de consola 0)

SW1(config-line)# password lineconin (Establece la contraseña para autenticación en la CONSOLA)

SW1(config-line)# login (Habilita la autenticación local de contraseña para la consola (requiere la password definida)

SW1(config-line)# exit (Sale del modo de configuración de la LÍNEA de consola y regresa al modo de conf GLOBAL)

SW1(config)# line vty 0 15 (Entra en modo de configuración de LÍNEAS VIRTUALES 0 al 15 (para acceso Telnet/SSH remoto)

SW1(config-line)# password linevtyin (Establece contraseña para autenticación en las LÍNEAS VTY).

SW1(config-line)# login (Habilita la autenticación LOCAL de contraseña para las LÍNEAS VTY)

SW1(config-line)# end (Sale del modo de configuración GLOBAL y regresa al modo EXEC PRIVILEGIADO)

SW1#

-

¿Qué contraseña se necesita para acceder al modo EXEC del USUARIO?: LINECONIN

-

COMANDO copy running-config startup-config ¿qué hace?: Si se reinicia el Switch, se carga la segunda configuración

-

COMANDO show running-config ¿qué representa running-config?: Una PALABRA CLAVE (show sería un comando)

-

Un técnico intentó varios cambios al archivo de configuración del ROUTER actual. Los cambios NO solucionaron el problema y NO se guardaron ¿qué puede hacer para descartar los cambios y trabajar con el archivo en la NVRAM?: Emitir el comando reload sin guardar la configuración en ejecución

-

¿Qué comando se usa para verificar el estado de las interfaces del switch, incluido el estado de las interfaces y una dirección IP configurada?: show ip interface brief

INTERFACE IP-ADDRESS OK? METHOD STATUS PROTOCOL

FastEthernet0/1 unassigned YES manual up up

FastEthernet0/2 unassigned YES manual down down

(...)

GigabitEthernet0/1 unassigned YES manual down down

GigabitEthernet0/2 unassigned YES manual down down

Vlan1 192.168.5.10 YES manual up up

-

Un técnico configura un switch con los siguientes comandos:

SW1(config)# interface vlan 1 (Entra en el modo de configuración de la interfaz virtual SVI para la VLAN 1)

(VLAN nativa por defecto)

SW1(config)# ip address 192.168.1.1 255.255.255.0 (Asigna la dirección IP 192.168.1.1 con máscara /24 a la SVI VLAN 1, habilitando funciones L3) (gestión, routing)

SW1(config)# no shutdown (Activa administrativamente la interfaz SVI)

(la pone en estado up si hay puertos asociados en up/up)

¿qué configura el técnico?: el SVI (Switched Virtual Interface, es una interfaz virtual en switches Cisco multilayer (como Catalyst con capacidad L3) que representa una VLAN.)

-

¿Qué comanbdo evita que todas las contraseñas sin encriptar se muestren como texto NO CIFRADO en un archivo de configuración: SW1(config)# service password-encryption

-

Nombres de HOST que cumplen pautas de nomenclatura de CISCO: RM-3-Switch-2A4, SwBranch17, Switch004

-

CARACTERÍSTICAS de una SVI: 1. No está asociada a ninguna interfaz física en un switch - 2. Está asociada con la VLAN 1 de manera predeterminada - 3. Proporciona una forma de administrar un switch de manera ramota.

-

¿Cuáles de las siguientes son características de la RAM en un dispositivo CISCO?: 1. La configuración que está activamente ej ejecución en el dispositivo se almacena en la RAM - 2. El contenido de la RAM se pierde al apagar y volver a encender el dispositivo.

-

Interfaz que permite la administración REMOTA de un switch de CAPA 2: La interfaz virtual del switch

-

Se pueden usar contraseñas para restringir el acceso a todo o parte del CISCO IOS. Modos que se pueden PROTEGER con CONTRASEÑA: Interfaz VTY, Interfaz de CONSOLA y Modo EXEC Privilegiado

-

Función de la tecla de TABULACIÓN: Completa el resto de una palabra escrita parcialmente de un comando en la línea de comandos

-

Protocolos de la CAPA de APLICACIÓN que forman parte del paquete de protocolo TCP/IP: DHCP, DNS, FTP

-

¿Cuál es la propiedad de configuración IPv4 que identifica las porciones de red y de host de una dirección IPv4?: Máscara de Subred

-

VENTAJA de que los dispositivos de red utilicen protocolos de ESTÁNDAR ABIERTO: Que un host cliente y un servidor con distintos sistemas operativos pueden intercambiar datos correctamente.

-

Los Protocolos de Red: Definen cómo se intercambian los mensajes entre el ORIGEN y el DESTINO

-

Dos CAPAS del modelo OSI que tienen la misma funcionalidad que las 2 capas del modelo TCP/IP: Física y Enlace de Datos

-

Proceso que implica colocar una PDU dentro de otra PDU: Encapsulamiento

-

¿Qué método puede usar 2 PCs para asegurar que no se descarten los paquetes debido a que se envían demasiados datos demasiado rápido?: El Control de Flujo

-

Orden de PILA DE PROTOCOLOS para decodificar transmisión RECIBIDA, desde la perspectiva del cliente: Ethernet, IP, TCP y HTTP

-

Capa responsable de enrutar mensajes en una interconexión de redes en el modelo TCP/IP: Capa de INTERNET

-

¿Qué nombre se le asigna a la PDU de la capa de TRANSPORTE?: SEGMENTO

-

¿En cuál de estas capas dl modelo OSI se agregaría una dirección lógica durante el ENCAPSULAMIENTO?: CAPA DE RED

-

¿Por qué un switch de CAPA necesitaría una dirección ip?: Para habilitar el switch de modo que se administre de forma REMOTA

-

¿Por qué no funciona si emites: Switch1>config t ?: Por que primeor hay que ingresar al modo EXEC Privilegiado

-

¿Cuál de estos dispositivos cumple la función de determinar la ruta que los mensajes deben tomar a través de as INTERNETWORKS?: Un router

-

¿En qué capa OSI se agrega un número de PUERTO DE ORIGEN a una PDU durante el proceso de ENCAPSULACIÓN?: CAPA DE RED

T3

T4

consola-router

consola-switch

T5

bottom of page