top of page

Kali Linux Free Edition

burp

🅱️ BURPSUITE

Burp Suite es una plataforma integrada para realizar pruebas de seguridad en aplicaciones web. Esta herramienta es ampliamente utilizada en el ámbito de la ciberseguridad y el hacking ético para analizar, modificar, aceptar o rechazar solicitudes y respuestas de aplicaciones web. Burp Suite viene en dos versiones principales: la Community Edition, que es gratuita y viene instalada por defecto en Kali Linux, y la Professional Edition, que es una versión de pago con herramientas adicionales para pruebas de penetración web. Burp Suite requiere Java.

La Community Edition de Burp Suite actúa principalmente como un proxy HTTP, permitiendo interceptar y analizar el tráfico de red de la aplicación objetivo. Esta funcionalidad es crucial para el hacking ético, ya que permite a los profesionales de la seguridad identificar y explotar vulnerabilidades de seguridad en aplicaciones web.Por otro lado, la Professional Edition de Burp Suite incluye herramientas adicionales como un escáner de vulnerabilidades web, un módulo Spider para la detección de contenido indexado, programas para hacer fuzzing, y funciones colaborativas. Estas herramientas adicionales ofrecen una gama más amplia de capacidades para realizar pruebas de penetración en sitios web, haciendo de Burp Suite una opción valiosa para los profesionales de la seguridad.

INSTALACIÓN:

sudo apt update

sudo apt install burpsuite

start

dark

foxyproxy

🦊 FOXY PROXY

FoxyProxy es una extensión de navegador que ofrece funcionalidades avanzadas de configuración de proxy para Chrome, Firefox y otros navegadores basados en Chromium como Opera, Edge y Vivaldi. Esta herramienta simplifica la configuración de proxies en el navegador y proporciona características como cambio automático de proxy, listas de reglas en línea, manejo de eventos y más.

Existen dos versiones de FoxyProxy: Basic y Standard. Ambas son gratuitas y ofrecen esencialmente las mismas características. La diferencia principal es que la versión FoxyProxy Standard incluye una función de Patrones de URL, que permite especificar qué sitios web deben ser accedidos con el proxy mediante listas blancas o negras de dominios deseados. Esta configuración utiliza expresiones regulares, lo cual es extremadamente útil cuando, por ejemplo, no se desea utilizar proxies para acceder a páginas web específicas en un sitio o viceversa.

FoxyProxy también se puede configurar con proxies de Oxylabs, lo que permite a los usuarios configurar proxies directamente para Chrome, Firefox y otros navegadores basados en Chromium. Esto incluye la configuración de proxies residenciales y de centro de datos de Oxylabs.

🌐 FireFox Addons

🌐 Google Chrome Store

FoxyProxy se ejecuta desde las pestañas del navegador. Para configurarlo, click en "options", "add proxy" y lo configuramos de la siguiente manera, por localhost 127.0.0.1 y por el puerto 8080 (que es el vector de escucha por defecto de Burpsuit):

⛔ TROUBLESHOOTING

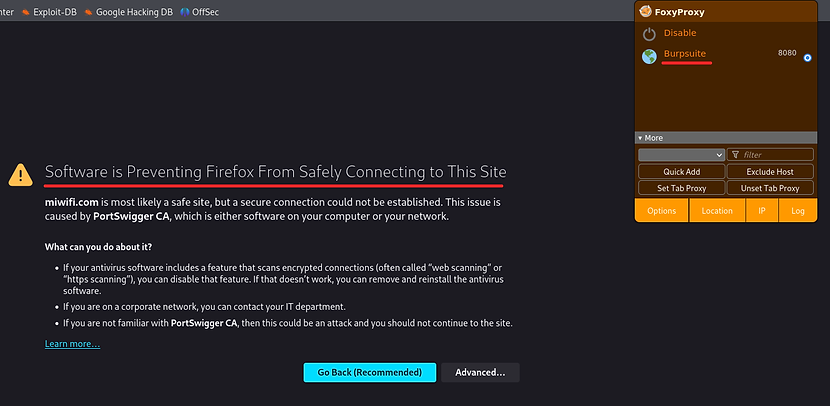

Al empezar a navegar con FoxyProxy activado es posible que aparezca un aviso de conexión no segura:

Para solucionarlo hay que ir a https://burp a descargar el CA Certificate, que ocupa 939 bytes. Para ello hay que clicar primero en "Advanced..." y "Accept the Risk and Continue":

Después se procede a instalar el certificado en el navegador (en el ejemplo, Firefox) iendo a "Settings", buscar en la caja por "cert", a "View Certificates", "Import", buscar e importar el archivo "cacert.der" activando la opción de "Trust this CA to identify webites", y OK a todo.

Ya no debería de aparecer el aviso de conexión no segura, y por tanto navegar con FoxyProxy activado en la configuración programada, para enviar el tráfico de red a BurpSuite.

firefox_proxy

🧲 INTERCEPT REQUESTS

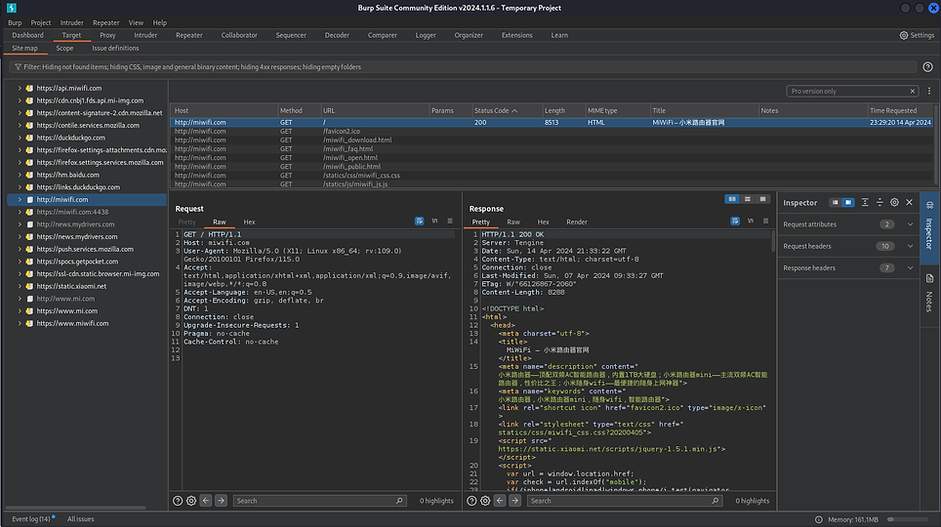

En la pestaña "Target" se obtiene un histórico de navegación con las Solicitudes y las Respuestas:

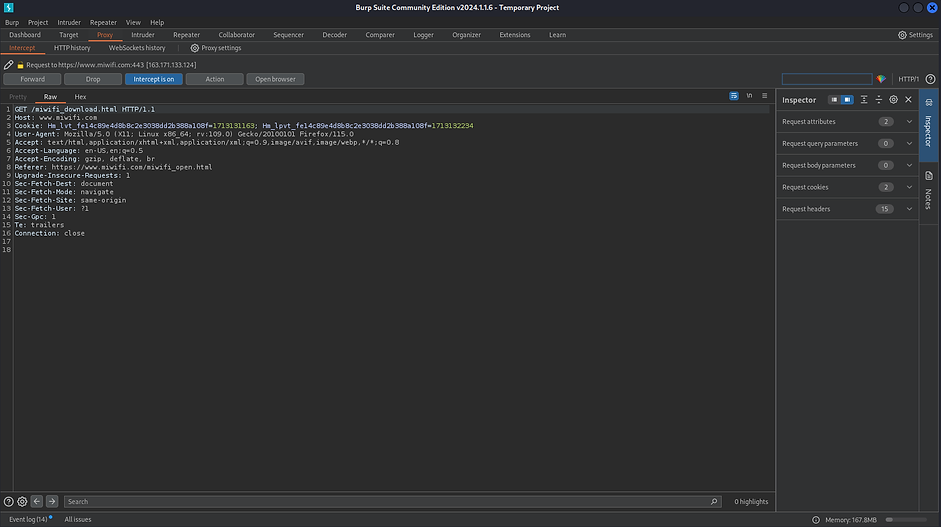

Para monitorizar la navegación en tiempo real, hacer click en la pestaña "Proxy" y ponerlo en "Intercept is on":

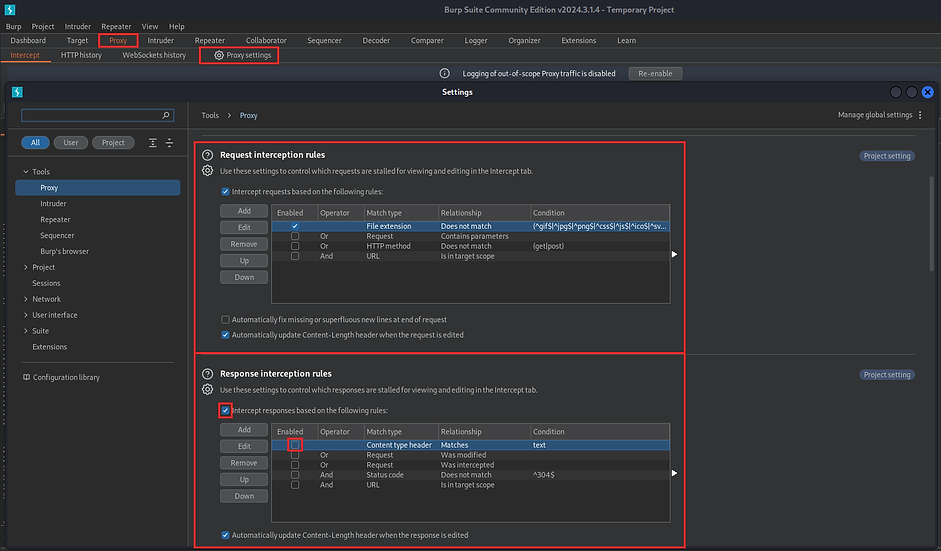

Para que BurpSuite intercepte por Proxy tanto las peticiones como las respuestas (botón "Forward") ir a "Proxy Settings" y marcar las opciones como se muestra a continuación:

trafico

🔄 REPEATER

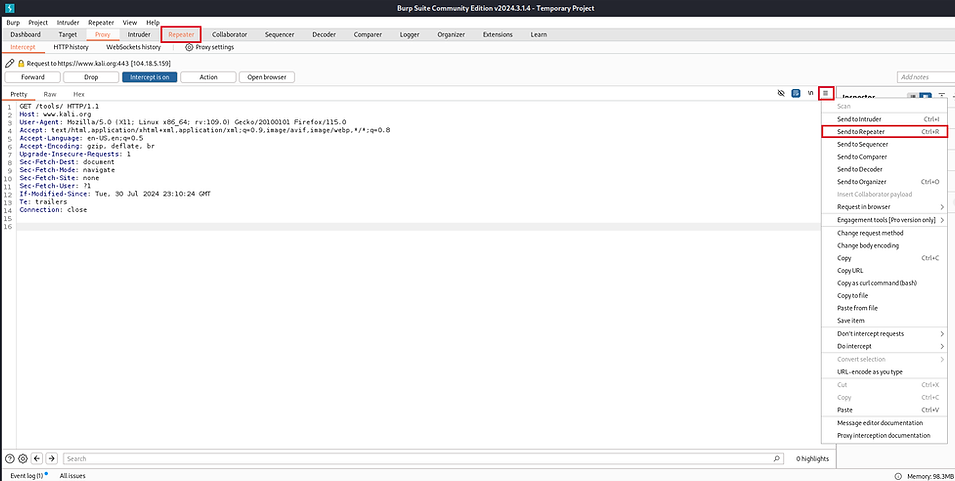

Para realizar modificaciones en la solicitud HTTP (Hyper Text Transfer Protocol) interceptada por Burpsuite, debemos enviarlo al Módulo Repeater:

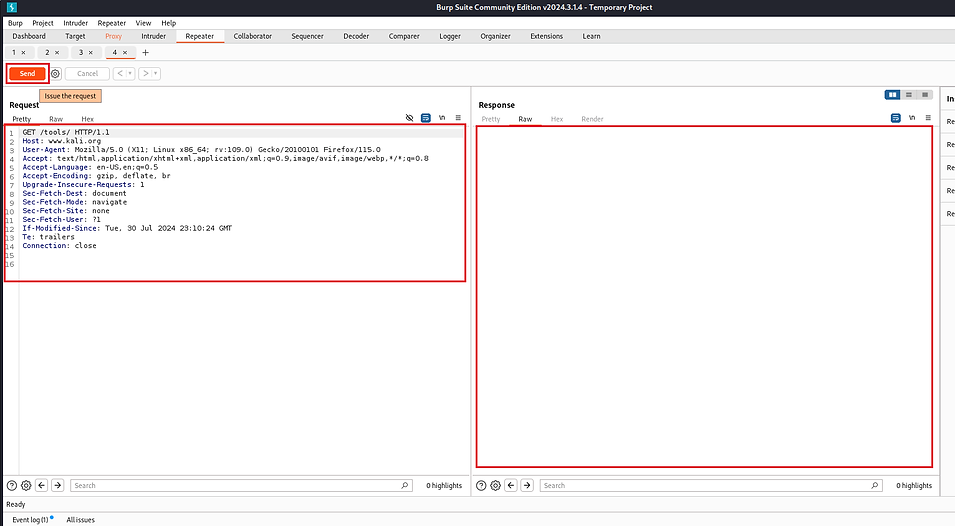

Desde el Módulo Repeater podemos realizar las modificaciones deseadas en el panel Request de la izquierda, para después hacer click en Send, y ver el Código de Estado y respuesta del servidor en el panel Response de la derecha:

NOTA: El Módulo Repeater no permite usar el parámetro "keep-alive" en el campo Connection.

repeater

👨💻 INTRUDER

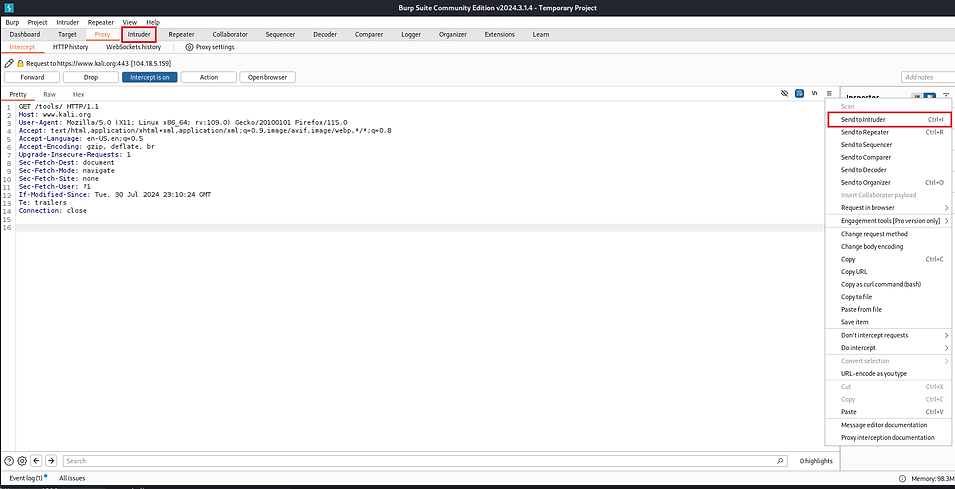

ara realizar modificaciones AUTOMATIZADAS en la solicitud HTTP (Hyper Text Transfer Protocol) interceptada por Burpsuite, debemos enviarlo al Módulo Intruder:

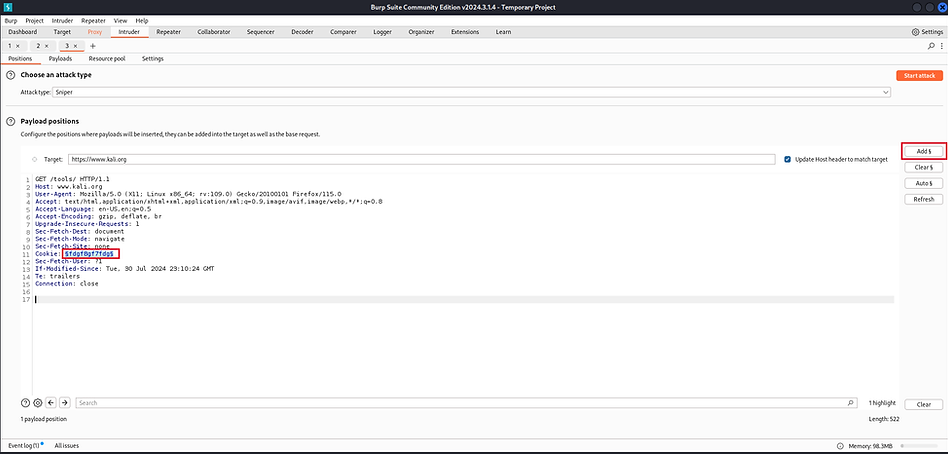

En la primera pestaña "Positions", indicaremos, entre dos símbolos "§" la parte o el parámetro de la solicitud HTTP que queremos testear o explotar con un Payload. En este caso del ejemplo, mediante un ataque de tipo "sniper", se atacaría al contenido de una Cookie.

EJEMPLO DE LA IMAGEN:

Cookie:§fdgf8gf7fdg§

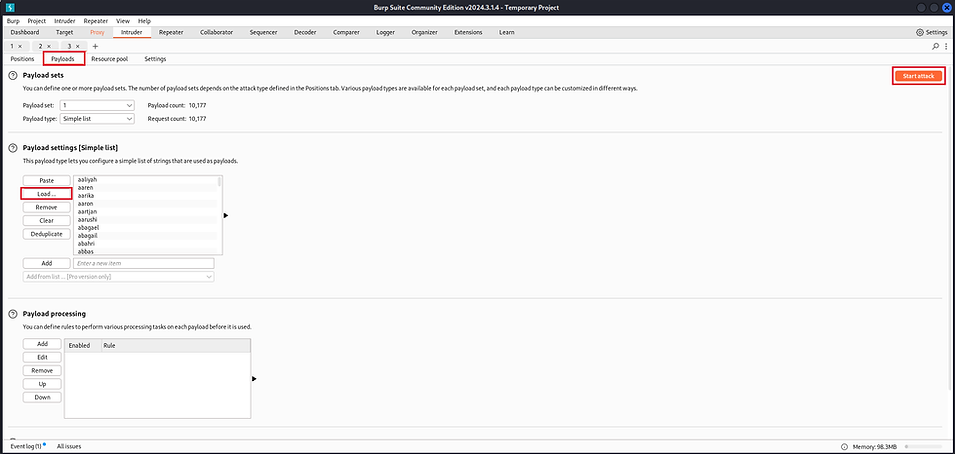

En la pestaña "Payload" se configura el ataque, en este caso cargando la wordlist "names.txt" desde el botón "Load". Una vez configurado el Payload, iniciar el ataque con el botón "Start Attack":

NOTA: La velocidad del ataque es limitada con la versión gratuita de Burpsuite.

intruder

⚔️ ATTACK TYPES

Mediante el procedimiento explicado en el apartado anterior, usando el módulo "Intruder", se pueden realizar 4 tipos de ataques diferentes:

🔫> SNIPER:

Este ataque utiliza una única wordlist, pudiendo introducir uno o varios campos entre "§". Si hay varios campos, meterá palabras en el primer campo primero, después en el segundo y así sucesivamente, no haciéndolo de forma simultánea.

🔨> BATTERING RAM:

Este ataque utiliza una única wordlist, pudiendo introducir uno o varios campos entre "§". En éste ataque sí introduce las palabras en todos los campos seleccionados de forma simultánea.

🔪> PITCHFORK:

Este ataque utiliza más de una wordlist, asignando una wordlist para introducir cambios en cada campo definido por "§" (hasta un máximo de 20 campos diferentes). El ataque itera simultáneamente a través de todas las wordlists, por lo que utiliza la primera wordlist de cada conjunto, luego la wordlist de cada conjunto, y así sucesivamente.

💣> CLUSTER BOMB:

Este ataque utiliza más de una wordlist, asignando una wordlist para introducir cambios en cada campo definido por "§" (hasta un máximo de 20 campos diferentes). El ataque itera a través de cada wordlist por turno, de modo que se prueban todas las permutaciones de combinaciones de wordlists.

NOTA: En el contexto del programa Burpsuite, cuando pone "payload" hace referencia a una "wordlist".

attacks

decoder

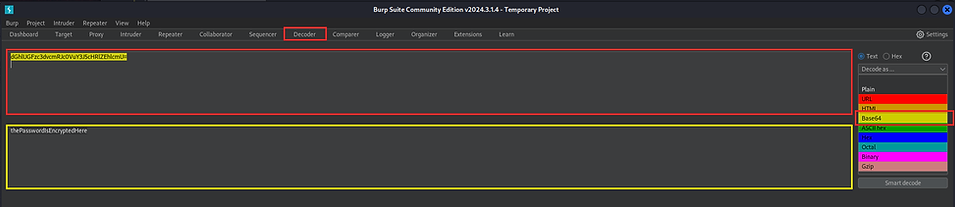

🔣 DECODER

El Módulo Decoder permite varias opciones de codificación/decodificación según se configure, de los siguientes tipos:

Texto plano

URL

HTML

Base64

Hexadecimal ASCII

Hexadecimal

Octal

Binario

Gzip

En el panel superior escribimos la entrada, y en el panel inferior Burpsuite nos muestra la salida.

NOTA: Al panel superior se puede enviar la solicitud HTTP capturada por el Módulo Target.

🎯 SET TARGET SCOPE

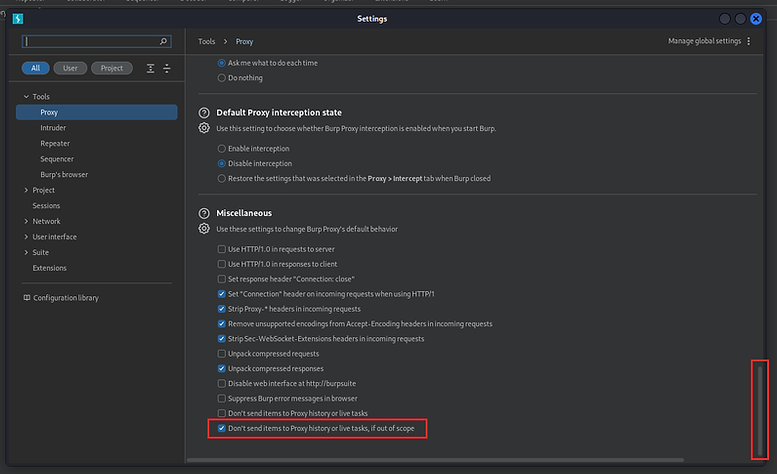

Para afinar el Site Map sobre el objetivo, primero es necesario activar en "Proxy" y "Proxy Settings" la opción:

"Don't send items to Proxy history or live tasks, if out of scope"

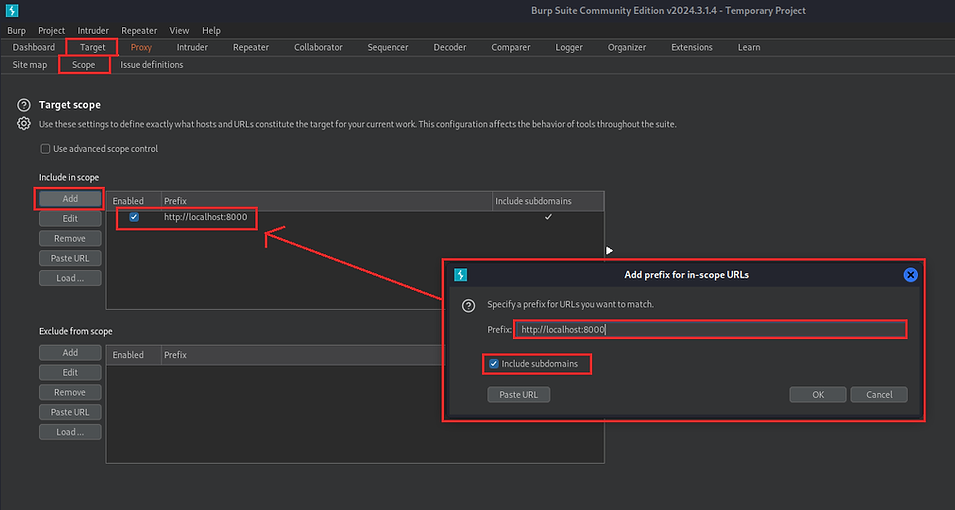

Después hay que ir a "Target", "Scope" y añadir con "Add" el sitio objetivo (para el caso del ejemplo, es un Multi-contenedor Docker montado en "http://localhost:8000"). Importante marcar la opción de "Incluir subdominios".

NOTA: No dejará "Incluir subdominios" si el objetivo es una dirección IP.

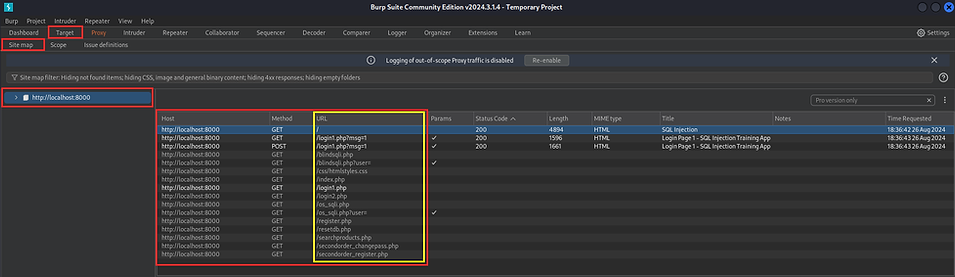

Ahora, al capturar tráfico con "Intercept is on", se observa en la pestaña "Site Map" que el alcance se limita al dominio indicado. Adicionalmente, se obtienen subdominios del sitio objetivo en la columna URL.

targe scope

👀 COMPARER

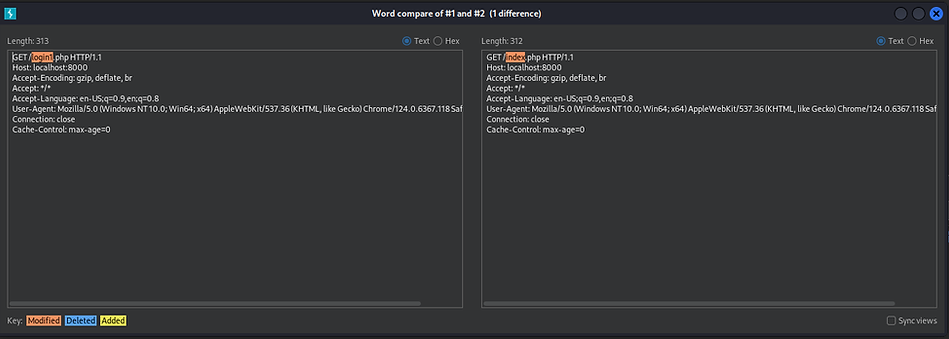

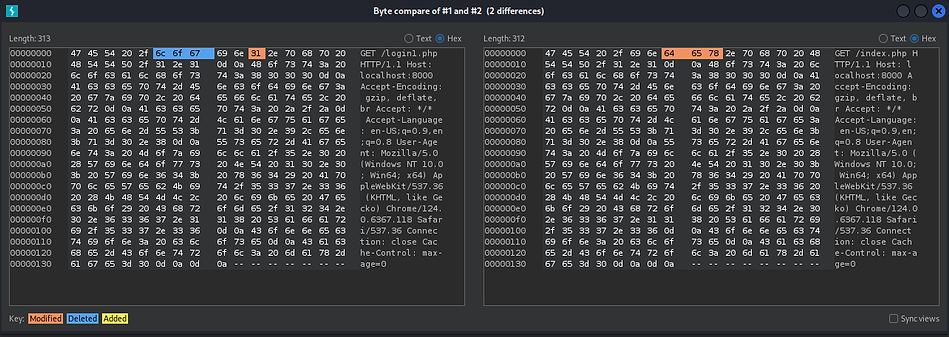

El módulo "comparer" permite enfrentar y comparar automáticamente dos entradas HTML (peticiones y/o respuestas).

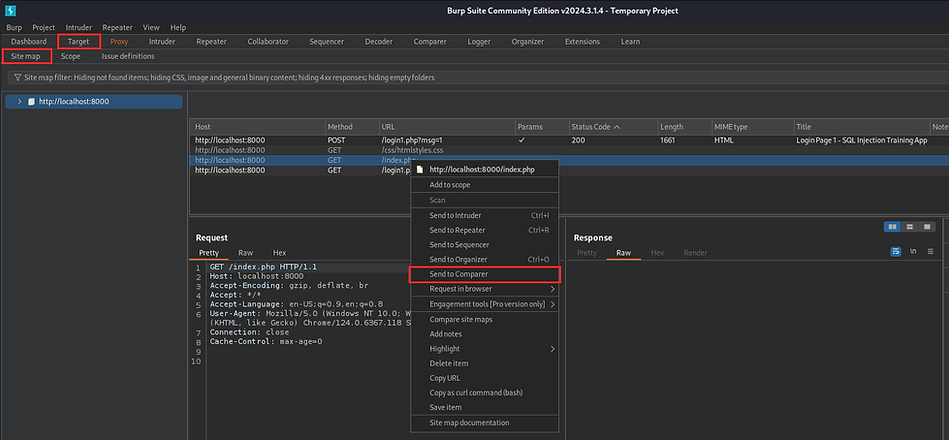

Desde el "site map", debemos escoger un mínimo de 2 URL diferentes, y con el botón derecho "send to comparer" en viarlas al módulo comparador.

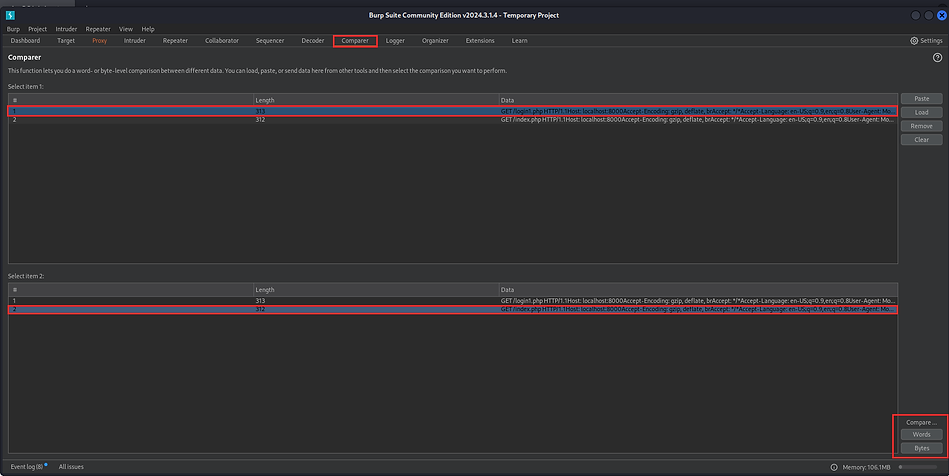

Ya en el módulo "comparer", veremos que ambas URL enviadas para comparar han sido seleccionadas en cada caja (si hubiera más de 2, deberemos marcar manualmente las que queramos comparar).

Para realizar la comparación, disponemos abajo a la derecha de los botones "words" y bytes", para realizar la comparación por un criterio u otro.

A continuación un ejemplo de comparación por palabras.

Modified: campos diferentes

Deleted: campos que desaparecen

Added: campos nuevos

A continuación un ejemplo de comparación por bytes.

Modified: campos diferentes

Deleted: campos que desaparecen

Added: campos nuevos

comparer

🎭 REPLACEMENT RULES

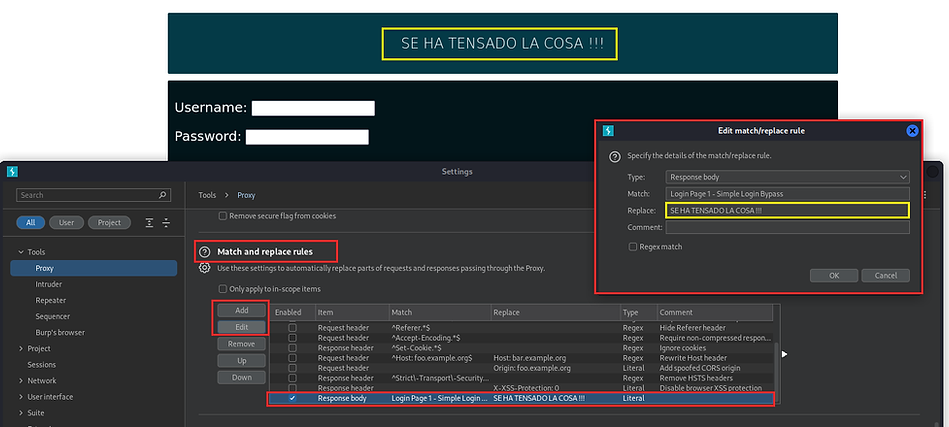

En "Proxy" y "Proxy Settings", en el apartado "Match and replace rules" se pueden añadir y editar reglas de reemplazo en el tráfico HTML. Hay varios tipos y configuraciones. Para el ejemplo práctico bajo estas líneas, se usa un "Response body" para modificar el cuerpo HTML de la respuesta, pediéndole que reemplace el texto que encabeza la página, que diría originalmente "Login Page 1 - Simple Login Bypass" por otro texto que reza "SE HA TENSADO LA COSA !!!".

Al recargar la página, podemos ver los cambios en el navegador.

Cabe recordar que dicho cambio no afecta a la web real, pues solo afecta a la respuesta HTML que se visualiza en el navegador propio.

replacement rules

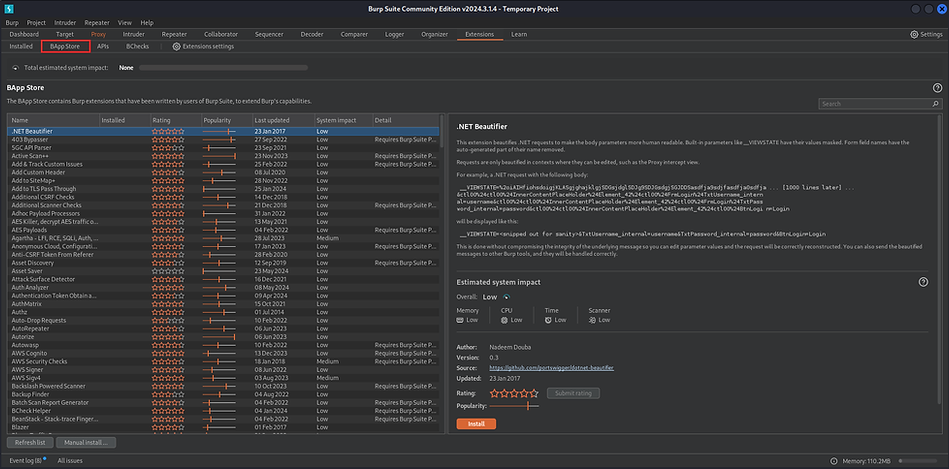

🛍️ BAPP STORE

La "BurpSuite App Store" es contiene una lista de extensiones y capacidades extra, escritas-programadas por terceros.

En la columna "detail" especifica si son de uso libre o requieren tener la versión de pago.

A destacar, las columnas "rating" y "popularity" para filtrar de un vistazo las mejor valoradas por la comunidad.

Seleccionada una extensión y revisada su descripción podemos instalarla con el botón "install".

BApp store

hackvertor

bottom of page