top of page

REDES

red del sistema

🟨 IPv6 privada

🟥 IPv4 Privada

🟩 Máscara de subred

🔳 IP router

🔌 RED DEL SISTEMA

🌐 CCNA 1 Curso Cisco

Configurar y mostrar información sobre las interfaces de red del sistema, desde terminal LINUX con: ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 10.0.2.15 netmask 255.255.255.0 broadcast 10.0.2.255

inet6 fe80::a00:27ff:fe9d:4b5a prefixlen 64 scopeid 0x20<link>

ether 08:00:27:9d:4b:5a txqueuelen 1000 (Ethernet)

RX packets 1 bytes 590 (590.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 27 bytes 3338 (3.2 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 4 bytes 240 (240.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 4 bytes 240 (240.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Mostrar y modificar la configuración de la red TCP/IP, desde CMD en WINDOWS 10 con: ipconfig

Adaptador de Ethernet Ethernet 2: Estado de los medios. . . . . . . . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . :

Adaptador de Ethernet Ethernet 4:

Sufijo DNS específico para la conexión. :

Vínculo: dirección IPv6 local. . . . . . . . . . . . : fe80::60f5:5c94:83cc:6e17%4

Dirección IPv4. . . . . . . . . . . . . . . . . . . . . . . . : 192.168.56.1

Máscara de subred . . . . . . . . . . . . . . . . . . . : 255.255.255.0

Puerta de enlace predeterminada . . . . . . :

Adaptador de LAN inalámbrica Conexión de área local* 11:

Estado de los medios. . . . . . . . . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . . :

Adaptador de LAN inalámbrica Conexión de área local* 12:

Estado de los medios. . . . . . . . . . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . . :

Adaptador de LAN inalámbrica Wi-Fi 2:

Sufijo DNS específico para la conexión. . . . :

Vínculo: dirección IPv6 local. . . . . . . . . . . .. . : fe80::1e33:1785:d09a:4288%8

Dirección IPv4. . . . . . . . . . . . . . . . . . . . . . . . . . : 192.168.1.80

Máscara de subred . . . . . . . . . . . . . . . . . . . . . : 255.255.255.0

Puerta de enlace predeterminada . . . . . . . . : 192.168.1.1

Adaptador de Ethernet Conexión de red Bluetooth 2:

Estado de los medios. . . . . . . . . . . . . . . . . . . : medios desconectados

Sufijo DNS específico para la conexión. . . . :

🟦 eth0: ethernet 0 (interfaz)

🟦 lo: localhost (self-connection)

🟥 IPv4 Privada

🟩 Máscara de subred

🟧 Broadcast

🟨 IPv6 privada

🟪 Dirección MAC del dispositivo

MAC address

🖥️ MAC ADDRESS

La dirección MAC es un identificador "único" que cada fabricante le asigna a la tarjeta de red de sus dispositivos, que los identifica cuando están conectados a una red:

EJEMPLO DE MAC 00:1A:3F:F1:4C:C6

🟧 OUI Organizationally Unique Identifier

🟨 NIC Network Interface Controller specific

Escanear dispositivos de la red local en Linux:

arp-scan -I [hostname] --localnet

Listar direcciones MAC publicadas por fabricantes, en Linux:

macchanger -l

Buscar MAC por fabricante, en Linux:

macchanger -l | grep -i [fabricante]

TOP 15 MAC Vendors

Apple

Cisco Systems

Huawei Technologies

Samsung Electronics

Intel

Huawei Device

ZTE

Arris Group

IEEE Registration Authority

Texas Instruments

Nokia

Fiberhome Telecommunications Technologies

Juniper Networks

Xiaomi Communications

Dell

puertos

🔌 PUERTOS

Total de puertos

65.535

🌐 Ultimate Port CheatSheet

Puertos más utilizados:

PUERTO

20, 21

22

23

25

53

67, 68

69

80

110

119

123

135, 139

139, 445

143

161, 162

179

389

443

500

636

989, 990

3478-3480

5223

7777

27015

PROTOCOLO/S

TCP

TCP - UDP

TCP

TCP

TCP - UDP

UDP

UDP

TCP

TCP

TCP

UDP

TCP - UDP

TCP - UDP

TCP - UDP

TCP

TCP - UDP

TCP - UDP

UDP

TCP - UDP

TCP

SERVICIO

FTP

SSH

TELNET

SMTP

DNS

DHCP

TFTP

HTTP

POP3

NNTP

NTP

NETBIOS

SMB

IMAP4

SNMP

BGP

LDAP

SSL

IKE

TLS/SSL

FTP over SSL

UPnP

DESCRIPCIÓN

File Transfer Protocol

Secure Shell

(control remoto)

Simple Mail Transfer Protocol

Domain Name Server

trivial File Transfer Protocol

Hyper Text Transfer Protocol

Dynamic Host Configuration Protocol

Post Office Protocol

Network News Transfer Protocol

Network Time Protocol

Server Message Block (redes de empresa)

Internet Message Access Protocol

Simple Network Management Protocol

Border Gateway Protocol

Lightweight Directory Access Protocol

(HTTPS) with Secure Sockets Layer

Internet Key Exchange

Universal Plug and Play Protocol

Game Center service on Apple devices

Game data transmission, player connections, and server browsing

Steam gaming platform

protocolos

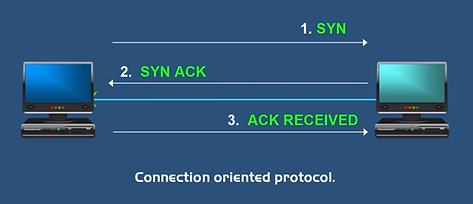

💻 PROTOCOLOS DE CONEXIÓN TCP Y UDP

PROTOCOLO TCP

Transmission Control Protocol

________________________________________

Hay conexión bidireccional

Se establece sesión

Una vez establecida la sesión, se transmite la información

(3 Way Handshake)

PROTOCOLO UDP

User Datagram Protocol

________________________________________

NO hay conexión bidireccional

NO se establece sesión

Los datos se envían sin control

(Fire and Forget)

Garantiza que se transmite la información

________________________________________

Transmisión más lenta

________________________________________

Verifica errores

________________________________________

Los paquetes se entregan en orden

________________________________________

Conexión de extremo a extremo

________________________________________

Byte Stream

NO comprueba la transmisión de información

________________________________________

Transmisión más rápida

________________________________________

NO verifica errores

________________________________________

NO hay orden en el envío de datos

________________________________________

Permite Multicast

________________________________________

Packet / Datagram

modelo OSI

🧅 MODELO OSI

7. APLIACIÓN

Conversión de código a caracteres. Presenta los datos al usuario (SMTP)

6. PRESENTACIÓN

Encripta y desencripta. Lee los formatos en los que se codifica la información (jpg, https, ssl tls...)

5. SESIÓN

Registros de logs, conexiñon entre los hosts (NetBios, PPTP)

4. TRANSPORTE

Garantiza envío y recepción de datos (TCP y UDP)

3. RED

Organiza y prioriza el flujo de datos, Lee la dirección IP (routers)

2. ENLACE DE DATOS

Capa de inspección del flujo de datos. Comprueba errores. Lee la dirección MAC (switches)

1. FÍSICA

El soporte por el que se lleva a cabo la conexión (el cable de red)

subnetting

🔌 SUBNETTING (LAN)

🌐 Subnet Calculator

Composición de la Dirección IPV4 Privada (red local):

La dirección IPv4 privada se compone de 4 octetos de 8 bits cada uno, que se traducen y disponen en 4 campos de 3 dígitos como la del ejemplo.

La IP privada de valor inferior es 10.0.0.0 y la de mayor valor es 192.168.255.255.

El último campo dispuesto en el ejemplo con una / indica en este caso, de forma que se explica más abajo, el número máximo de hosts que permite la red.

El ejemplo superior explica como descomponer los valores (bytes) de la dirección IP dada, en octetos (8 bits). Si debajo ponemos la Máscara de Red y en los bits en los que coincida el valor "1", obtenemos la primera IP del rango disponible e identificador de dicha red (Network ID). Se recuerda que la primera IP del rango de IPs que admite una red, se reserva para identificar a la misma, no pudiendo por lo tanto ser asignada a ningún equipo. Pasa lo mismo con la "Broadcast Address", que sería la última IP del rango disponible, que se reserva como IP comodín que permite transmitir a todas las IPs de la red al mismo tiempo sin la necesidad de identificar a los equipos y transmitir a cada uno de forma dirigida.

Mediante la siguiente tabla, podemos ver de un vistazo a qué Clase de Subred pertenece una IPv4 Privada, por el valor situado detrás de la / . Por ejemplo, una IP con /24 indicaría que la red a la que pertenece permite un total de 256 IPs, de las cuales, 254 podrán asignarse a equipos (recordemos que la primera y última IP de la red están reservadas para establecer el Network ID y la Broadcast Address respectivamente).

Según la clase a la que pertenezca la IP, se determina la Máscara de Red que le corresponde, en la que se sustituye la X por el valor de la columna que corresponda, de la última fila de la tabla.

EJEMPLO:

IPv4 Privada de equipo: 192.168.1.10/28

Según la tabla, podemos ver que /28 pertenece a la Clase C, y que la red abarca un rango de 16 direcciones IP, de las cuales 14 podrán asignarse a equipos de la misma (Total Hosts). La Máscara de Red correspondiente se establece con el formato 255.255.255.X, debiendo sustituir la X por el valor correspondiente, 240, resolviendo por lo tanto que la Máscara de Red es 255.255.255.240.

En los siguientes ejemplos se calcula la Máscara de Red, los Equipos Totales, el Identificadir de Red y la Dirección de Difusión.

Contando desde la IP "cero", 192.168.0.0, sabiendo que el número máximo de equipos es 510, realizando los saltos de 510 en 510, podemos establecer los rangos de IP en los que se encuentran las IP dadas, para establecer el Identificador de Red y la Dirección de Difusión.

Este método es bastante engorroso cuando se maneja un alto número de Total Hosts, por lo que es más cómodo trabajar descomprimiendo en binario, como se mostraba al principio.

RESUMEN TIPOS DE REDES:

dns

🌐 RESOLUCIÓN DNS

La Resolución de Nombres de Dominio es un sistema que se utiliza para traducir los nombres de los sitios web que escribimos en nuestro navegador web a las direcciones IP que utilizan los equipos para comunicarse entre si. Gracias a la Resolución DNS podemos acceder a por ejemplo, Google, simplemente escribiendo https://www.google.es en lugar de escribir 142.251.40.227 (la IP del servidor que aloja Google).

Por contra, esta utilidad ralentiza la velocidad de conexión.

firwall

🧱 FIREWALL

Un Firewall es un sistema de seguridad de red que controla el tráfico entrante, saliente de internet o el que tiene lugar dentro de una red privada, bloqueando o permitiendo paquetes de datos de manera selectiva para prevenir actividades malicionsas y evitar que personas no autorizadas realicen acciones no permitidas. Actúan como una barrera estableciendo una primera línea de defensa.

Los Firewalls pueden ser un software instalado en el equipo o dispositivo, o en forma de hardware entre el equipo y la red. También pueden ser programas o aplicaciones instalados en el propio router. Su funcionamiento se basa en la revisión del tráfico de red según un conjunto de parámetros preestablecidos o programados.

wireshark

🦈 WIRESHARK

Wireshark es un analizador de paquetes de red gratuito y de código abierto. Se utiliza para la solución de problemas de red, análisis, desarrollo de software y protocolos de comunicación, y educación. Originalmente llamado Ethereal, el proyecto fue renombrado a Wireshark en 2006 debido a problemas de copyright.

Instalación en Linux:

sudo apt install wireshark

Ejecutar en Linux en segundo plano:

wireshark &

MONITOREAR TRÁFICO DE RED CON WIRESHARK

En el siguiente ejemplo "dumpearemos" el tráfico TCP de la red local a un archivo (captura.cap), para posteriormente escanear el router con nmap. Este escaneo quedará registrado en el archivo indicado, que finalmente abriremos con Wireshark para analizar lo sucedido. Usaremos dos consolas simultáneamente.

CONSOLA 1

sudo tcpdum -i eth0 -v -w captura.cap

CONSOLA 2

sudo nmap -p22 192.168.1.1

CONSOLA 1

ctrl + c (para cancelar el dumpeo)

CONSOLA 1

sudo wireshark captura.cap &>/dev/null & disown

FILTRADO EN WIRESHARK

tcp.port==22

COMANDOS DE FILTRADO WIRESHARK:

EJEMPLO VISUALIZACIÓN DE PING - ENVÍO DE 3 PAQUETES ICMP al ROUTER con sus REQUEST-REPLYs:

ping -c 3 192.168.1.1

ttl

📟 TTL (PING)

TTL (Time To Live) es un valor de temporizador incluido en los paquetes enviados a través de redes que indica al receptor cuánto tiempo debe retener o utilizar el paquete antes de descartarlo y expirar los datos (paquete). Los valores TTL son diferentes para diferentes Sistemas Operativos. Por lo tanto, puedes determinar el SO basándote en el valor TTL.

Puedes obtener el valor TTL haciendo ping a una dirección, de forma mucho más silenciosa que realizando escaneos con herramientas más agresivas.

Ejemplo:

ping -c 4 -4 localhost

PING localhost (127.0.0.1) 56(84) bytes of data.

64 bytes from localhost (127.0.0.1): icmp_seq=1 ttl=64 time=0.023 ms

64 bytes from localhost (127.0.0.1): icmp_seq=2 ttl=64 time=0.039 ms

64 bytes from localhost (127.0.0.1): icmp_seq=3 ttl=64 time=0.058 ms

64 bytes from localhost (127.0.0.1): icmp_seq=4 ttl=64 time=0.047 ms

Como puedes ver en la salida, obtuviste el valor TTL. Dado que este sitio web está alojado en un sistema Red Hat, devolvió 57, cuyo valor está cerca de 64 (valor TTL predeterminado del sistema Linux). A partir de esto podemos saber o tener una aproximación del SO del sistema remoto.

NOTA: El TTL se puede alterar, por lo que el valor obtenido podría no corresponder con el SO del sistema remoto.

SISTEMA OPERATIVO

AIX (Unix)

AIX (Unix)

AIX (Unix)

BSDI (Unix)

Compa (net tool)

DEC Pathworks (apps)

FreeBSD (4.4BSD-Lite)

FreeBSD (4.4BSD-Lite)

FreeBSD (4.4BSD-Lite)

HP-UX (Unix)

HP-UX (Unix)

HP-UX (Unix)

HP-UX (Unix)

HP-UX (Unix)

Irix (Unix)

Irix (Unix)

Irix (Unix)

MPE/IX (HP)

Linux

Linux

Linux

Linux

MacOS / MacTCP

MacOS / MacTCP

NetBSD (Unix)

OpenBSD (Unix)

OpenVMS

OS/2

OSF/1

OSF/1

Solaris (Unix)

Solaris (Unix)

Stratus

Stratus

Stratus

Stratus

SunOS (Unix)

SunOS (Unix)

Ultrix (Unix)

Ultrix (Unix)

Ultrix (Unix)

VMS / Multinet

VMS / TCPware

VMS / TCPware

VMS / Wollongong

VMS / Wollongong

VMS / UCX

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

Windows

VERSIÓN

3.2, 4.1

BSD/OS 3.1, 4.0

Try64 v5.0

V5

2.1R

3.4, 4.0

5

9.0X

10.01

10.2

11

11

5.3

6.*

6.5.3, 6.5.8

2.0.* kernel

2.2.14 kernel

2.4 kernel

Red Hat 9

2.0.*

X (10.5.6)

2.6, 2.7

07.01.2002

TCP/IP 3.0

V3.2A

V3.2A

2.5.1, 2.6, 2.7, 2.8

2.8

TCP_OS

TCP_OS (14.2-)

TCP_OS (14.3+)

STCP

4.1.3/4.1.4

5.7

V4.1/V4.2A

V4.1/4.2A

V4.2 - 4.5

1.1.1.1

1.1.1.1

for Workgroups

95

98

98, 98 SE

98

NT 3.51

NT 4.0

NT 4.0 SP5-

NT 4.0 SP6+

NT 4 WRKS SP3-6

NT 4 Server SP4

ME

2000 Pro

2000 Family

Server 2003

XP

Vista

7

Server 2009

10

PROTOCOLO

TCP

UDP

ICMP

ICMP

ICMP

TCP - UDP

TCP - UDP

ICMP

ICMP

TCP - UDP

TCP - UDP

ICMP

ICMP

TCP

TCP - UDP

TCP - UDP

ICMP

ICMP

ICMP

ICMP

ICMP

ICMP - TCP

TCP - UDP

TCP - UDP - ICMP

ICMP

ICMP

ICMP

TCP

UDP

ICMP

TCP

ICMP

TCP - UDP

TCP - UDP

TCP - UDP - ICMP

TCP - UDP

TCP - ICMP

TCP

UDP

ICMP

TCP - UDP

TCP

UDP

TCP

UDP

TCP - UDP

TCP - UDP

TCP - UDP

ICMP

ICMP

TCP

TCP - UDP

TCP - UDP

ICMP

ICMP

ICMP

TCP - UDP - ICMP

ICMP

TCP - UDP - ICMP

TCP - UDP - ICMP

TCP - UDP - ICMP

TCP - UDP - ICMP

TCP - UDP - ICMP

DEFAULT TTL

60

30

255

255

65

30

64

255

64

30

64

255

255

64

60

60

255

200

64

255

255

64

60

64

255

255

255

64

60

30

255

64

255

30

64

60

60

255

60

30

255

64

60

64

128

30

128

32

32

32

128

128

32

128

32

128

128

128

128

128

128

128

128

128

128

128

128

DISPOSITIVO

Cisco

Foundry

Juniper

Netgear FVG318

VERSIÓN

PROTOCOLO

ICMP

ICMP

ICMP

ICMP - UDP

DEFAULT TTL

254

64

64

64

SO PRINCIPALES

Linux / Unix (2001-2015)

Linux / Unix (2015-today)

MacOS

Windows

Solaris / AIX

DEFAULT TTL

255

64

64

128

254

bottom of page