top of page

APUNTES

🟢 CYBER SECURITY 101

✖️ Null

🟥 WEB APP PENTESTING

✖️ Null

🟥 WEB FUNDAMENTALS

✖️ Null

🟦 SOC LEVEL 1

✖️ Null

LEYENDA DE COLORES

▉ BLANCO Archivos / Encabezados / Palabras destacadas / Output resultante de un comando

▉ [PARÉNTESIS] [Parámetros a introducir en una línea de comandos]

▉ GRIS Introducciones / Aclaraciones / Texto explicativo

▉ VERDE Sintaxis / Comandos / Código genérico / alias

▉ VERDE PÁLIDO Prompts / Parámetros destacados

▉ AZUL Rutas / Directorios / "Windows"

▉ AZUL CLARO URLs / IPs

▉ ROSA Destacar parámetros en una línea de comandos

▉ ROJO Comandos de privilegios / stderr / Atención

▉ NARANJA Valor variable / Usuarios / Grupos / Contraseñas / TCP / "Linux" /"verbo"

▉ AMARILLO Puertos / UDP / JavaScript / php / cmdlet / "sustantivo"

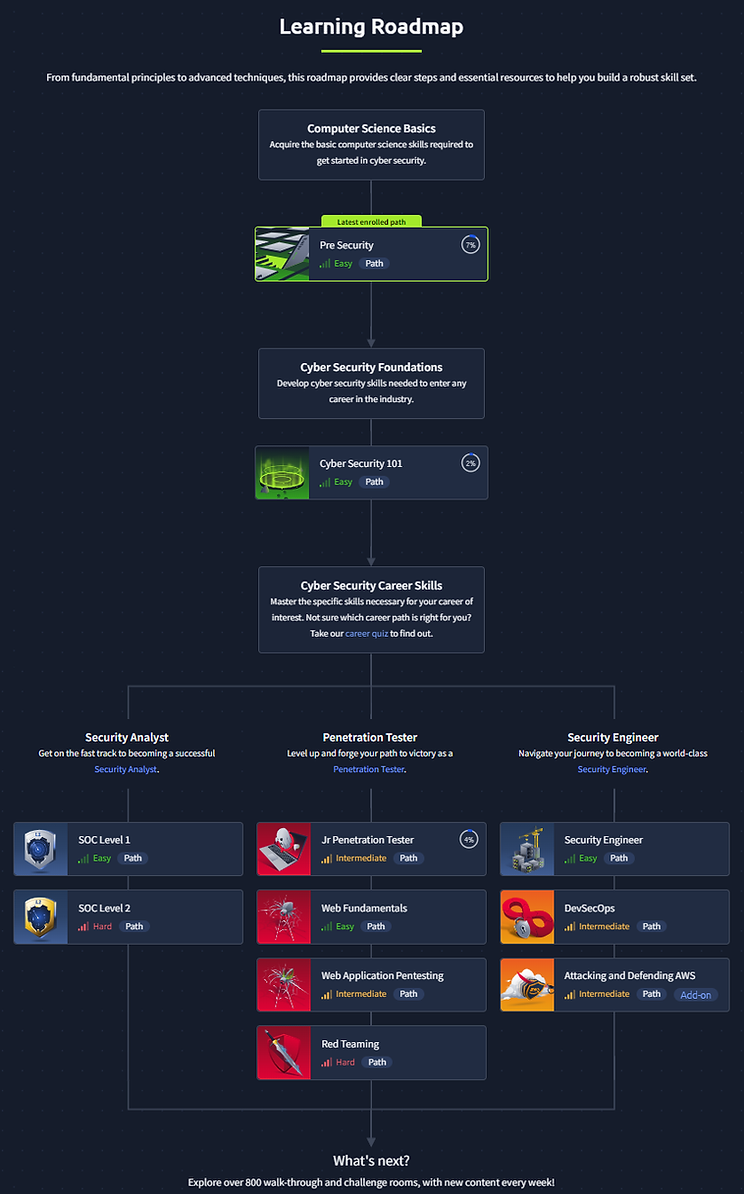

☁️ TRY HACK ME - LEARNING PATHS

La plataforma de aprendizaje Try Hack Me se organiza en tres niveles principales: Paths, modules y rooms. Los Paths representan caminos de aprendizaje más amplios que abarcan temas específicos de seguridad informática. Dentro de cada Path se encuentran los modules, que son colecciones de rooms relacionadas entre sí. Las rooms son las unidades básicas de aprendizaje, que suelen consistir en desafíos prácticos de seguridad informática donde los usuarios pueden aplicar sus conocimientos. Esta estructura permite una progresión gradual del aprendizaje, desde temas básicos hasta más avanzados, y facilita la organización de contenido relacionado en torno a objetivos específicos de formación.

ESQUEMA

SO-security

🟢 PRE SECURITY

🖥️ SEGURIDAD DEL SISTEMA OPERATIVO

Cada día que utilizas un smartphone, un portátil o prácticamente cualquier tipo de ordenador, interactúas directa o indirectamente con un sistema operativo. Algunos de los sistemas operativos más comunes son MS Windows, macOS, iOS, Android, Chrome OS y Linux. Pero, ¿qué es realmente un sistema operativo? Para entenderlo, primero debemos repasar el término "hardware".

El hardware de un ordenador incluye todas las partes físicas y periféricos que puedes tocar, como la pantalla, el teclado, la impresora, las memorias USB y la placa base. En la placa base se encuentran componentes clave, como la unidad central de procesamiento (CPU) y los chips de memoria (RAM). Aunque no aparece en la figura, normalmente la placa base está conectada a un dispositivo de almacenamiento (HDD o SSD).

La placa base es el componente central de un ordenador, y todos los demás dispositivos, como el teclado, el ratón, la pantalla y la impresora, se conectan a ella. Sin embargo, los componentes de hardware por sí solos no sirven de mucho si quieres ejecutar programas y aplicaciones. Para ello, se necesita un sistema operativo que los controle y "gestione".

El sistema operativo (SO) actúa como una capa intermedia entre el hardware y las aplicaciones o programas que utilizas. Por ejemplo, programas cotidianos como navegadores web (Firefox, Safari, Chrome) o aplicaciones de mensajería (Signal, WhatsApp, Telegram) no pueden ejecutarse directamente sobre el hardware; necesitan hacerlo a través del sistema operativo. Este último permite que las aplicaciones accedan al hardware siguiendo ciertas reglas específicas.

Algunos sistemas operativos están diseñados para laptops y ordenadores personales, como MS Windows 11 y macOS. Otros son específicos para smartphones, como Android e iOS. También hay sistemas operativos pensados para servidores, como MS Windows Server 2022, IBM AIX y Oracle Solaris. Finalmente, existen sistemas operativos que pueden usarse tanto en ordenadores personales como en servidores, siendo Linux un ejemplo destacado. Según datos de Statcounter de enero de 2022, se observa una notable popularidad de estos sistemas operativos al navegar por Internet.

Importancia de la Seguridad en Sistemas Operativos

Tu smartphone, probablemente con Android o iOS, contiene numerosos datos privados, como:

- Conversaciones personales con familiares y amigos.

- Fotos privadas con seres queridos.

- Clientes de correo electrónico para comunicaciones personales y laborales.

- Contraseñas guardadas en el navegador o notas.

- Aplicaciones bancarias.

- El listado de datos confidenciales puede ser aún mayor. Por lo tanto, es crucial proteger tu smartphone y su sistema operativo para evitar accesos no autorizados.

Lo mismo ocurre con tu portátil o ordenador, ya sea con MS Windows, macOS o Linux. Estos dispositivos suelen albergar información importante, como:

- Archivos confidenciales del trabajo o la universidad.

- Documentos personales privados, como copias de tu DNI o pasaporte.

- Programas de correo electrónico, como MS Outlook o Thunderbird.

- Contraseñas guardadas en navegadores u otras aplicaciones.

- Copias de fotos tomadas con tu cámara digital o smartphone.

- Dado el valor de estos datos, garantizar su seguridad es esencial. Cuando hablamos de seguridad, debemos considerar tres aspectos fundamentales:

Confidencialidad: Asegurarte de que los archivos y la información privada solo estén disponibles para las personas autorizadas.

Integridad: Garantizar que nadie pueda modificar los archivos almacenados en tu sistema ni alterarlos durante su transferencia en la red.

Disponibilidad: Asegurarte de que tu dispositivo esté siempre accesible cuando lo necesites.

Para mejorar la protección de tus dispositivos, puedes implementar prácticas como la activación de autenticación multifactor, el uso de software antivirus actualizado y la realización periódica de copias de seguridad. Además, mantenerse informado sobre actualizaciones de seguridad de tu sistema operativo es vital para protegerte contra las últimas amenazas.

Ejemplos de Seguridad en Sistemas Operativos

Como se mencionó anteriormente, la seguridad se centra en proteger tres aspectos clave frente a posibles ataques:

Confidencialidad: Proteger la información sensible de accesos no autorizados.

Integridad: Garantizar que los datos no sean alterados sin autorización.

Disponibilidad: Asegurar que los sistemas y datos estén accesibles cuando sean necesarios.

En este documento, nos centraremos en tres debilidades que suelen ser objetivos de atacantes malintencionados:

- Autenticación y contraseñas débiles.

- Permisos de archivos insuficientes.

- Programas maliciosos.

Autenticación y Contraseñas Débiles

La autenticación es el proceso de verificar tu identidad, ya sea en un sistema local o remoto. Existen tres formas principales de autenticación:

- Algo que sabes, como una contraseña o un PIN.

- Algo que eres, como una huella dactilar.

- Algo que tienes, como un dispositivo móvil para recibir un SMS.

Las contraseñas son la forma más común de autenticación, y por ello, también son las más atacadas. Muchos usuarios eligen contraseñas fáciles de adivinar o reutilizan la misma contraseña en múltiples sitios. Además, algunos basan sus contraseñas en información personal, como fechas de nacimiento o nombres de mascotas, pensando que son difíciles de adivinar, aunque los atacantes conocen bien esta tendencia.

El Centro Nacional de Seguridad Cibernética (NCSC) ha publicado una lista de las 100,000 contraseñas más comunes. A continuación, se muestran las 20 más utilizadas:

123456

123456789

qwerty

password

111111

12345678

abc123

1234567

password1

12345

1234567890

123123

000000

iloveyou

1234

1q2w3e4r5t

qwertyuiop

123

monkey

dragon

Estas contraseñas, aunque aparentemente diferentes, suelen ser previsibles. Algunas siguen patrones del teclado (como "qwerty"), mientras que otras son palabras comunes del diccionario. Por ello, los atacantes pueden adivinarlas fácilmente mediante ataques de fuerza bruta o listas de diccionarios.

Recomendación: Usa contraseñas únicas, largas y complejas para cada cuenta. Además, considera el uso de un gestor de contraseñas para mantenerlas organizadas y seguras.

Permisos de Archivos Débiles

La buena seguridad sigue el principio de menor privilegio, es decir, solo las personas necesarias deben tener acceso a los archivos. En un entorno laboral, esto significa restringir el acceso a archivos sensibles únicamente al personal autorizado. En un entorno personal, por ejemplo, al planear un viaje, deberías compartir los archivos relacionados solo con los participantes, no con otras personas.

Los permisos de archivos débiles pueden comprometer:

Confidencialidad: Permitir que personas no autorizadas accedan a archivos sensibles.

Integridad: Permitir que personas no autorizadas modifiquen archivos.

Recomendación: Configura los permisos de archivos de manera estricta, asegurándote de que solo los usuarios autorizados puedan acceder o editar los datos.

Programas Maliciosos

Los programas maliciosos pueden atacar la confidencialidad, integridad y disponibilidad de tu sistema. Algunos ejemplos:

Troyanos: Estos programas otorgan al atacante acceso a tu sistema, lo que les permite leer y modificar archivos sin tu conocimiento.

Ransomware: Este tipo de malware cifra tus archivos, haciéndolos ilegibles sin la contraseña de descifrado. Los atacantes suelen exigir un pago (rescate) para proporcionarte la contraseña y restaurar el acceso a tus datos.

Recomendación: Mantén tu software y sistemas operativos actualizados, utiliza soluciones antivirus y evita descargar programas de fuentes no confiables.

Para reducir el riesgo de estas amenazas:

- Activa la autenticación multifactor siempre que sea posible.

- Educa a los usuarios sobre la importancia de las contraseñas seguras y los peligros de los enlaces o archivos sospechosos.

- Realiza auditorías periódicas de los permisos de archivos y supervisa el acceso a los mismos.

🖥️ SEGURIDAD DE RED Y DISPOSITIVOS DE HARDWARE

Una red informática es un grupo de ordenadores y dispositivos conectados entre sí. La seguridad de red se enfoca en proteger la integridad, confidencialidad y disponibilidad de estos dispositivos y las conexiones que los unen. En términos más técnicos, se refiere a los dispositivos, tecnologías y procesos destinados a proteger la seguridad de la red y los datos que circulan en ella.

La seguridad de red combina soluciones de hardware y software para lograr los objetivos de protección establecidos. Las soluciones de hardware se refieren a los dispositivos físicos que se instalan en una red para garantizar su seguridad. Estos dispositivos son tangibles, y puedes literalmente sostenerlos en tus manos. Un dispositivo de hardware puede verse como en la imagen a continuación.

Ejemplos de dispositivos de hardware para seguridad de red:

Firewall: Este dispositivo permite o bloquea conexiones basándose en un conjunto de reglas predefinidas. Su función es restringir qué datos pueden entrar o salir de una red.

Sistema de Detección de Intrusos (IDS): Un IDS detecta intentos de intrusión en el sistema o la red, identificando posibles intentos de los atacantes de acceder a la red.

Sistema de Prevención de Intrusos (IPS): Un IPS no solo detecta intrusiones, sino que también bloquea los intentos de intrusión, evitando que los atacantes accedan a la red.

Concentrador de VPN (Virtual Private Network): Una VPN asegura que el tráfico de red no pueda ser leído ni modificado por terceros. Esto protege la confidencialidad e integridad de los datos transmitidos.

Soluciones de seguridad basadas en software:

Además de las soluciones de hardware, existen programas diseñados para reforzar la seguridad de los sistemas y dispositivos:

Antivirus: Este software se instala en ordenadores o smartphones para detectar archivos maliciosos y bloquear su ejecución.

Firewall de host: A diferencia del firewall como dispositivo de hardware, este es un programa que se ejecuta directamente en el sistema. Por ejemplo, MS Windows incluye el Firewall de Windows Defender, mientras que macOS ofrece un firewall integrado para aplicaciones.

Coste de las Brechas de Datos

Según el informe "Cost of a Data Breach Report 2021" de IBM Security, el coste promedio de una brecha de datos en 2021 fue de 4,24 millones de dólares por incidente, un incremento en comparación con los 3,86 millones de 2020. El coste promedio varía según el sector y el país. Por ejemplo:

- El sector de la salud registró un coste promedio de 9,23 millones de dólares por brecha.

- En el sector educativo, el coste promedio fue de 3,79 millones de dólares por incidente.

Para reducir el riesgo de brechas de seguridad y proteger tu red, considera implementar estas prácticas:

Segmentación de la red: Divide la red en segmentos para limitar el movimiento lateral de los atacantes.

Monitoreo constante: Usa herramientas de supervisión para detectar actividades inusuales en tiempo real.

Actualizaciones regulares: Mantén el software y hardware al día para protegerte contra las vulnerabilidades conocidas.

Capacitación: Educa a los empleados sobre prácticas seguras, como la detección de correos electrónicos de phishing.

Con estas estrategias combinadas, puedes mejorar significativamente la postura de seguridad de tu red.

🔌 METODOLOGÍA DE SEGURIDAD EN REDES

Toda operación requiere algún nivel de planificación para asegurar su éxito. Por ejemplo, si te interesa la fotografía de vida salvaje, no basta con tomar una cámara y dirigirte a la selva sin más, a menos que no te importe el resultado. Para un tour de fotografía exitoso y seguro, necesitas investigar sobre los animales que deseas fotografiar, incluyendo sus hábitos y los peligros a evitar. Este principio también aplica a operaciones militares o a la intrusión en una red objetivo.

Cadenas de Pasos para Intrusión en Redes

Romper la seguridad de una red objetivo generalmente implica una serie de pasos. Según el modelo de Cyber Kill Chain desarrollado por Lockheed Martin, el proceso consta de siete etapas:

1 - Reconocimiento (Recon): En esta etapa, el atacante intenta obtener la mayor cantidad de información posible sobre el objetivo. Esto incluye detalles como los tipos de servidores, sistemas operativos, direcciones IP, nombres de usuarios y direcciones de correo electrónico. Toda esta información aumenta las probabilidades de éxito del ataque.

2 - Arma (Weaponization): Se prepara un archivo con un componente malicioso que permitirá al atacante, por ejemplo, obtener acceso remoto al sistema de la víctima.

3 - Entrega (Delivery): Este paso consiste en enviar el archivo "armado" al objetivo mediante un método viable, como correo electrónico, una memoria USB, o un enlace.

4 - Explotación (Exploitation): Cuando la víctima abre el archivo malicioso, su sistema ejecuta el componente malicioso.

5 - Instalación (Installation): El paso anterior instala el malware en el sistema objetivo.

6 - Comando y Control (C2): Una vez instalado el malware, el atacante obtiene la capacidad de comandar y controlar el sistema comprometido.

7 - Acción sobre el objetivo (Actions on Objectives): Después de tomar control de un sistema, el atacante puede alcanzar sus objetivos. Un ejemplo típico es la exfiltración de datos (robo de información).

Analogía con un Robo Físico

Podemos comparar esta metodología con el caso de un ladrón interesado en una casa. El ladrón dedicará tiempo a investigar la casa objetivo: quién vive allí, cuándo salen y regresan, si tienen cámaras de seguridad o alarmas. Una vez reunida suficiente información, planificará la mejor estrategia de entrada. La planificación y ejecución de un robo físico tienen similitudes con los ataques maliciosos que buscan penetrar en una red y robar datos.

Para prevenir estos ataques, las organizaciones deben implementar controles de seguridad que cubran cada etapa de la Cyber Kill Chain. Algunas recomendaciones incluyen:

1 - Detección temprana en la fase de Reconocimiento: Implementar soluciones de monitorización y análisis para identificar patrones sospechosos en la red.

2 - Filtrado y análisis de archivos (fase de Arma): Utilizar soluciones avanzadas para analizar archivos adjuntos y enlaces maliciosos en correos electrónicos antes de que lleguen a los usuarios.

3 - Capacitación del personal: Enseñar a los empleados a reconocer intentos de phishing y prácticas inseguras.

4 - Respuesta rápida a incidentes: Establecer un equipo de respuesta a incidentes (IRT) que actúe de forma inmediata en caso de detectar actividad maliciosa.

🛡️ SOC Y DFIR EN CIBERSEGURIDAD

En esta tarea, abordaremos dos temas principales relacionados con la seguridad defensiva:

Centro de Operaciones de Seguridad (SOC), que incluye la Inteligencia de Amenazas.

Informática Forense y Respuesta a Incidentes (DFIR), que también abarca el Análisis de Malware.

Centro de Operaciones de Seguridad (SOC)

Un Centro de Operaciones de Seguridad (SOC) es un equipo de profesionales de ciberseguridad que supervisa redes y sistemas para detectar eventos maliciosos. Algunas de las principales áreas de interés de un SOC son:

Vulnerabilidades: Cuando se descubre una vulnerabilidad en el sistema, es fundamental corregirla mediante actualizaciones o parches. Si no hay una solución disponible, deben tomarse medidas para prevenir su explotación. Aunque la remediación de vulnerabilidades es vital, no siempre es responsabilidad directa del SOC.

Violaciones de políticas: Las políticas de seguridad son conjuntos de reglas diseñadas para proteger la red y los sistemas. Por ejemplo, sería una violación de política si los usuarios suben datos confidenciales de la empresa a servicios de almacenamiento en línea.

Actividades no autorizadas: Un ejemplo es cuando un atacante roba credenciales de un usuario y accede a la red. El SOC debe detectar este evento y bloquearlo rápidamente para evitar daños mayores.

Intrusiones en la red: Aunque las medidas de seguridad sean robustas, siempre existe la posibilidad de intrusiones, ya sea por la explotación de un servidor público o un clic en un enlace malicioso. Es crucial detectar estas intrusiones lo antes posible.

Apoyar en la respuesta a incidentes: Un incidente puede ser una observación, una violación de políticas, un intento de intrusión o algo más crítico, como una brecha de seguridad grave. El SOC puede apoyar al equipo de respuesta a incidentes para manejar la situación de manera adecuada.

Fuentes de Datos para el SOC

El SOC se basa en múltiples fuentes de datos para monitorear la red, detectar comportamientos maliciosos e identificar signos de intrusión. Entre las principales fuentes están:

Registros de servidores: Los servidores de una red, como los de correo, web o controladores de dominio en redes MS Windows, generan registros sobre diversas actividades, incluidos intentos de inicio de sesión exitosos y fallidos. Estos logs contienen información valiosa para la detección de incidentes.

Actividad DNS: El DNS (Sistema de Nombres de Dominio) convierte nombres de dominio como example.com en direcciones IP. Inspeccionar las consultas DNS permite al SOC identificar los dominios con los que intentan comunicarse los sistemas internos.

Registros de firewalls: Los firewalls controlan los paquetes de red que entran y salen, permitiéndolos o bloqueándolos según reglas definidas. Sus registros revelan información clave sobre los paquetes que intentan atravesar el firewall.

Registros DHCP: El protocolo DHCP asigna automáticamente direcciones IP a los dispositivos que se conectan a la red. Analizar estas transacciones permite identificar los dispositivos que se han unido recientemente.

Estas son solo algunas de las fuentes de datos más comunes, aunque el SOC puede usar muchas más para reforzar la seguridad. Una herramienta clave es el Sistema de Gestión de Información y Eventos de Seguridad (SIEM), que consolida datos de múltiples fuentes para correlacionarlos y responder eficazmente a los ataques.

Inteligencia de Amenazas

La inteligencia de amenazas implica recolectar información sobre adversarios reales y potenciales. Una amenaza es cualquier acción que pueda interrumpir o afectar negativamente un sistema. La inteligencia de amenazas tiene como objetivo ayudar a las empresas a prepararse mejor frente a los adversarios, logrando una defensa informada sobre las amenazas.

Recolección y análisis de datos: Los datos se recogen de fuentes locales (como registros de red) y públicas (como foros). Posteriormente, se procesan para facilitar su análisis. Este análisis busca identificar tácticas, técnicas y procedimientos de los atacantes.

Objetivos: Identificar a los actores de amenaza, predecir sus actividades y mitigar ataques futuros mediante estrategias de respuesta adecuadas.

Informática Forense y Respuesta a Incidentes (DFIR)

La metodología DFIR incluye:

- Informática Forense

- Respuesta a Incidentes

- Análisis de Malware

Informática Forense

La informática forense aplica técnicas científicas para investigar delitos y establecer hechos, particularmente en sistemas digitales. Sus áreas principales incluyen:

Sistemas de archivos: Analizar imágenes forenses de almacenamiento revela información como programas instalados, archivos creados, y datos eliminados o sobrescritos.

Memoria del sistema: Si un atacante ejecuta malware exclusivamente en la memoria, tomar una copia forense de esta permite analizar el ataque.

Registros del sistema: Los registros (logs) de clientes y servidores contienen información valiosa sobre las actividades ocurridas, incluso si el atacante intenta borrar sus huellas.

Registros de red: Los logs de tráfico de red ayudan a responder preguntas clave sobre si ocurrió un ataque y sus características.

Respuesta a Incidentes

La respuesta a incidentes define cómo manejar ciberataques o brechas de datos para reducir daños y restaurar sistemas rápidamente. Sus fases principales son:

Preparación: Tener un equipo entrenado y medidas preventivas implementadas.

Detección y Análisis: Detectar incidentes y evaluar su gravedad.

Contención, Erradicación y Recuperación: Detener el impacto del ataque, eliminarlo y restaurar sistemas afectados.

Post-Incidencia: Documentar lo ocurrido y aplicar lecciones aprendidas.

Análisis de Malware

El malware (software malicioso) incluye diversos tipos, como:

Virus: Código que se adjunta a programas legítimos, propagándose y alterando archivos.

Troyanos: Programas que aparentan ser útiles, pero ocultan funciones maliciosas.

Ransomware: Encripta los archivos del usuario y exige un pago para devolver el acceso.

El análisis de malware se realiza mediante:

Análisis estático: Examina el malware sin ejecutarlo, lo que requiere conocimiento avanzado de lenguajes de bajo nivel como ensamblador.

Análisis dinámico: Ejecuta el malware en un entorno controlado para observar su comportamiento.

⚔️ SEGURIDAD OFENSIVA Y DEFENSIVA

Procedimientos de Ciberseguridad - Seguridad Ofensiva

La seguridad ofensiva se centra en un objetivo principal: comprometer sistemas. Este compromiso puede lograrse mediante la explotación de errores, el abuso de configuraciones inseguras o la falta de políticas de control de acceso adecuadas, entre otros métodos. Los equipos Red Team y los especialistas en pruebas de penetración (penetration testers) son expertos en este ámbito de la seguridad.

Comparación con la Seguridad Defensiva

Por otro lado, la seguridad defensiva tiene como propósito principal prevenir y mitigar ataques. Sus dos tareas fundamentales son:

- Prevenir intrusiones antes de que ocurran.

- Detectar intrusiones cuando suceden y responder adecuadamente.

En este contexto, los equipos Blue Team desempeñan un papel clave dentro de la seguridad defensiva.

Tareas Clave en la Seguridad Defensiva

Algunas de las actividades relacionadas con la seguridad defensiva incluyen:

Concienciación en ciberseguridad para los usuarios: Educar a los usuarios sobre buenas prácticas de seguridad es esencial para protegerse contra ataques que puedan comprometer sus sistemas.

Documentación y gestión de activos: Es fundamental tener un inventario claro de los sistemas y dispositivos para gestionarlos y protegerlos correctamente.

Actualización y parcheo de sistemas: Asegurarse de que los equipos, servidores y dispositivos de red estén al día y protegidos contra vulnerabilidades conocidas.

Configuración de dispositivos de seguridad preventiva: Componentes como firewalls y sistemas de prevención de intrusos (IPS) son cruciales para una seguridad proactiva. Los firewalls controlan qué tráfico de red puede entrar o salir de un sistema o red. Los IPS, por su parte, bloquean cualquier tráfico de red que coincida con reglas predefinidas o firmas de ataque.

Implementación de registros y dispositivos de monitoreo: Sin una supervisión adecuada, es imposible detectar actividades maliciosas o intrusiones. Por ejemplo, si un dispositivo no autorizado se conecta a la red, deberíamos poder identificarlo y actuar en consecuencia.

La seguridad ofensiva y defensiva se complementan en el ciclo de protección y evaluación de riesgos. Mientras que la seguridad ofensiva pone a prueba la robustez de los sistemas mediante simulaciones reales de ataque, la seguridad defensiva refuerza las medidas para prevenir estos compromisos y responder eficazmente ante ellos.

Las organizaciones que adoptan ambas perspectivas logran una postura de seguridad más sólida, identificando vulnerabilidades críticas antes de que sean explotadas y garantizando una respuesta eficaz ante incidentes.

🌐 SEGURIDAD EN APLICACIONES WEB

Riesgos de Seguridad en Aplicaciones Web

Supongamos que deseas comprar un artículo en una tienda en línea. En esta aplicación web, esperarías realizar ciertas funciones. Un flujo típico para realizar un pedido podría ser el siguiente:

1. Iniciar sesión en el sitio web.

2. Buscar el producto.

3. Proporcionar detalles de pago.

Sin embargo, cada uno de estos pasos puede estar expuesto a ataques comunes contra aplicaciones web. Veamos algunos ejemplos:

1 - Iniciar sesión en el sitio web: Un atacante podría intentar descubrir la contraseña mediante ataques de fuerza bruta, utilizando herramientas automatizadas para probar largas listas de contraseñas.

2 - Buscar el producto: El atacante podría intentar comprometer el sistema añadiendo caracteres o códigos maliciosos al término de búsqueda, con el objetivo de obtener datos no autorizados o ejecutar programas.

3 - Proporcionar detalles de pago: Un atacante podría verificar si los detalles de pago se transmiten en texto plano o con cifrado débil. El cifrado transforma los datos en un formato ilegible sin una clave secreta.

Categorías Clave de Vulnerabilidades (OWASP Top Ten)

Presentamos algunas de las categorías formales de riesgos según OWASP Top Ten, con ejemplos prácticos:

1. Fallos en Identificación y Autenticación

Identificación: Capacidad de identificar a un usuario de manera única.

Autenticación: Probar que el usuario es quien dice ser.

Ejemplos de debilidades:

- Permitir ataques de fuerza bruta para adivinar contraseñas mediante herramientas automatizadas.

- Permitir contraseñas débiles, fáciles de adivinar.

- Almacenar contraseñas en texto plano, lo que expone las credenciales en caso de un acceso no autorizado.

2. Control de Acceso Deficiente

El control de acceso garantiza que los usuarios solo puedan acceder a los recursos que les corresponden.

Ejemplos de vulnerabilidades:

- No aplicar el principio del menor privilegio, permitiendo a los usuarios permisos innecesarios.

- Permitir que un usuario acceda o modifique cuentas de otros mediante identificadores únicos.

- Permitir a usuarios no autenticados navegar por páginas que requieren inicio de sesión.

3. Inyección

Un ataque de inyección ocurre cuando un usuario inserta código malicioso en la entrada de datos. Esto sucede por la falta de validación y saneamiento adecuados de los datos ingresados.

4. Fallos Criptográficos

Los fallos relacionados con la criptografía se refieren a la incapacidad de proteger adecuadamente los datos sensibles.

Ejemplos de fallos:

- Enviar datos sensibles en texto claro (por ejemplo, usar HTTP en lugar de HTTPS).

- Usar algoritmos criptográficos débiles, como los métodos de cifrado obsoletos y fáciles de romper.

- Usar claves débiles o predeterminadas para funciones criptográficas, como 1234, que son triviales de adivinar.

Estas vulnerabilidades pueden parecer desafiantes al principio, pero es fundamental comprenderlas y prevenirlas. Herramientas como TryHackMe ofrecen laboratorios interactivos para experimentar con estos ataques y aprender a mitigarlos.

Ejemplos de Riesgos Comunes:

- Un límite indefinido en intentos de inicio de sesión sin bloquear o ralentizar al usuario: Esto cae bajo la categoría de Fallos en Identificación y Autenticación.

- Envió de credenciales (usuario y contraseña) en texto claro sin cifrado: Este es un caso típico de Fallos Criptográficos.

net-hardware-security

netSecurity_method

SOCyDFIR

OfensiveSecurity

appWebSecurity

bottom of page